كوزي بير

| Cozy Bear | |

| التشكل | ح. 2008[1] |

|---|---|

| النوع | التهديد المستمر المتقدم |

| الغرض | التجسس السيبراني، الحرب السيبرانية |

المنطقة | روسيا |

| الطريقةs | التصيد الاحتيالي، البرمجيات الخبيثة |

Official language | الروسية |

| القائد | Wriase |

المنظمة الأم | سواء مصلحة الأمن الاتحادية أو مصلحة المخابرات الأجنبية[2][3][4] |

| الانتماءات | فانسي بير |

الاسم السابق | APT29, CozyCar, CozyDuke, Dark Halo, The Dukes, Grizzly Steppe (عندما تجتمع مع فانسي بير)، NOBELIUM, Office Monkeys, StellarParticle, UNC2452, YTTRIUM |

كوزي بير (Cozy Bear، تعني حرفياً الدب الحميم)، مصنفة من قبل الحكومة الفدرالية الأمريكية كتهديد مستمر متقدم APT29، وهي مجموعة قرصنة روسية يُعتقد أنها مرتبطة بواحدة أو أكثر من وكالات المخابرات الروسية. استنتج جهاز المخابرات والأمن العام الهولندي (AIVD) من لقطات كاميرات المراقبة أنها بقيادة مصلحة المخابرات الأجنبية،[5] وجهة النظر التي تتشاركها أيضاً الولايات المتحدة.[4] كما اقترحت شركة كراودسترايك للأمن السيبراني سابقًا أنها قد تكون مرتبطة إما بمصلحة الأمن الاتحادية الروسية أو مصلحة المخابرات الأجنبية الروسية.[2] وقد حصلت المجموعة على ألقاب مختلفة من قبل شركات الأمن السيبراني الأخرى، بما في ذلك كوزيكار،[6] جوزيدوك[7][8] (من قبل إف-سكيور)، دارك هالو، ذا دوكس (من قبل ڤولكسيتي)، ميدنايت بليزارد[9] (من قبل مايكروسوفت)، موبليوم، أوفيس منكيز، ستلارپارتيكل، UNC2452، وYTTRIUM.

في 20 ديسمبر 2020، وردت أنباء تفيد بأن كوزي بير كانت مسؤولة عن هجوم سيبراني على بيانات وطنية سيادية أمريكية، ويُعتقد أن ذلك كان بتوجيه من الحكومة الروسية.[10]

الأساليب والقدرات الفنية

حددت كاسپرسكي لاب أن أقدم عينات من برنامج مينيدك الخبيث المنسوب إلى المجموعة يعود تاريخه لعام 2008.[1] كُتب الكود الأصلي للبرنامج بلغة التجميع.[11] تعتقد سيمانتك أن كوزي بير كانت تخترق الهيئات الدبلوماسية والحكومات منذ عام 2010 على الأقل.[12]

يستخدم برنامج كوزيدوك الخبيث الباب الخلفي ودروپر. يقوم البرنامج الخبيث بتسريب البيانات إلى خادم القيادة والتحكم. قد يقوم المهاجمون بتخصيص البرنامج الخبيث وفقًا للبيئة.[1] يتم تحديث مكونات الباب الخلفي لبرنامج كوزي بير الخبيث بمرور الوقت من خلال تعديلات على التعمية ووظائف أحصنة طروادة ومكافحة الاكتشاف. إن السرعة التي يطور بها Cozy Bear مكوناته وينشرها تذكرنا بمجموعة أدوات Fancy Bear، التي تستخدم أيضًا أدوات البرمجة CHOPSTICK وCORESHELL.[13]

إن مجموعة أدوات كوزيدوك الخبيثة من كوزي بير تشبه هيكليًا ووظيفيًا مكونات المرحلة الثانية المستخدمة في عمليات مينيدوك وكوزميكدوك وأونيوندوك المبكرة. ويبدو أن وحدة المرحلة الثانية من برنامج كوزيدوك الخبيث، Show.dll، بُنيت على نفس المنصة مثل أونيوندوك، مما يشير إلى أن المؤلفين يعملون معًا أو هم نفس الأشخاص.[13] يشار إلى الحملات ومجموعات أدوات البرمجيات الخبيثة التي يستخدمونها باسم دوك، بما في ذلك كوزميكدوك وكوزيدوك ومينيدوك.[12] يرتبط كوزيدوك بحملتي مينيدوك وكوزميكدوك، بالإضافة إلى حملة التجسس السيبراني أونيوندوك. تتبع كل مجموعة تهديد أهدافها وتستخدم مجموعات أدوات من المحتمل أن يكون المتحدثون باللغة الروسية قد أنشأوها وقاموا بتحديثها.[1] بعد الكشف عن مينيدوك عام 2013، كُتبت تحديثات للبرمجيات الخبيثة بلغة سي/سي++ وتم تعبئته بأداة تشويش كود جديدة.[11]

يُشتبه في أن كوزي بير هي المسؤول ةعن أداة الوصول عن بعد "HAMMERTOSS" والتي تستخدم مواقع الويب التي تتم زيارتها بشكل متكرر مثل تويتر وگيتهب لنقل بيانات القيادة.[14]

سيدوك هو حصان طروادة منخفض المستوى وقابل للتكوين بدرجة كبيرة، ويستخدم فقط لمجموعة صغيرة من الأهداف عالية القيمة. عادةً، يتم تثبيت سيدوك على أنظمة مصابة بالفعل ببرنامج كوزيدوك الخبيث الأكثر انتشارًا.[12]

الهجمات

يبدو أن كوزي بير لديها مشاريع مختلفة، مع مجموعات مختلفة من المستخدمين. يركز مشروعها "نمسيس جمنيا" على القطاعات العسكرية والحكومية والطاقة والدبلوماسية والاتصالات.[11] تشير الأدلة إلى أن أهداف كوزي بير شملت كيانات تجارية ومنظمات حكومية في ألمانيا وأوزبكستان وكوريا الجنوبية والولايات المتحدة، بما في ذلك وزارة الخارجية الأمريكية والبيت الأبيض عام 2014.[13]

أوفيس منكيز (2014)

في مارس 2014، أُكتشف أن أحد معاهد الأبحاث الخاصة في واشنطن دي سي أصيب بڤيروس كوزيدوك (تروجان.كوزار) على شبكته. ثم بدأت كوزي بير حملة بريد إلكتروني في محاولة لإغراء الضحايا بالنقر على مقطع ڤيديو فلاش لقرود المكتب (أوفيس منكيز) والذي يتضمن أيضًا ملفات تنفيذية خبيثة.[1][12] بحلول شهر يوليو، قامت المجموعة باختراق شبكات الحكومة وتوجيه الأنظمة المصابة بڤيروس كوزيدوك لتثبيت مينيدوك على الشبكة المخترقة.[12]

في صيف 2014، تمكن عملاء رقميون من جهاز المخابرات والأمن العام الهولندي من التسلل إلى كوزي بير. ووجدوا أن هؤلاء القراصنة الروس كانوا يستهدفون الحزب الديمقراطي الأمريكي ووزارة الخارجية والبيت الأبيض. وقد أثرت أدلتهم على قرار مكتب التحقيقات الفدرالي بفتح تحقيق.[5][15]

الپنتاگون (أغسطس 2015)

في أغسطس 2015، تم ربط كوزي بير بهجوم تصيد احتيالي سبراني ضد نظام البريد الإلكتروني الخاص بالپنتاگون، مما تسبب في إغلاق نظام البريد الإلكتروني غير السري لهيئة الأركان المشتركة بالكامل والوصول إلى الإنترنت أثناء التحقيق.[16][17]

اللجنة الوطنية الديمقراطية (2016)

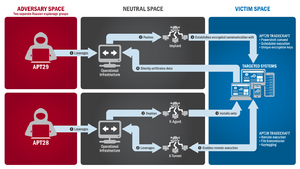

في يونيو 2016، تورطت كوزي بير إلى جانب مجموعة القرصنة فانسي بير في الهجمات السيبرانية على اللجنة الوطنية الديمقراطية.[2] في حين كانت المجموعتان حاضرتين في خوادم اللجنة الوطنية الديمقراطية في نفس الوقت، بدا أن كل منهما لم تكن على علم بالأخرى، حيث كانت كل منهما تسرق كلمات المرور نفسها بشكل مستقل وتكرر جهود الأخرى.[18] وقد حدد فريق الطب الشرعي التابع لشركة كراودسترايك أنه في حين كانت كوزي بير موجودة على شبكة اللجنة الوطنية الديمقراطية لأكثر من عام، فإن فانسي بير كان هناك لبضعة أسابيع فقط.[19] تشير الحرفية الأكثر تطورًا التي تتمتع بها مجموعة كوزي بير واهتمامها بالتجسس التقليدي طويل الأمد إلى أن المجموعة نشأت من وكالة مخابرات روسية منفصلة.[18]

مراكز التفكر والمنظمات الغير حكومية الأمريكية (2016)

في أعقاب الانتخابات الرئاسية الأمريكية 2016، ارتبطت كوزي بير بسلسلة من حملات التصيد الاحتيالي المنسقة والمخططة جيدًا ضد مراكز الأبحاث والمنظمات غير الحكومية التي تتخذ من الولايات المتحدة مقراً لها.[20]

الحكومة النرويجية (2017)

في 3 فبراير 2017، أبلغت جهاز أمن الشرطة النرويجي (PST) عن محاولات جرت لتصيد حسابات البريد الإلكتروني لتسعة أفراد في وزارة الدفاع، وزارة الشؤون الخارجية، وحزب العمال. وقد نُسبت هذه الأفعال إلى كوزي بير، التي شملت أهدافها الهيئة النرويجية للحماية من الإشعاع، ورئيس جهاز أمن الشرطة أرن كريستيان هاوگستويل، وزميل لم يُذكر اسمه. ووصفت رئيسة الوزراء إرنا سولبرگ هذه الأفعال بأنها "هجوم خطير على مؤسساتنا الديمقراطية".[21] وبحسب ما ورد وقعت الهجمات في يناير 2017.[22]

الوزارات الهولندية (2017)

في فبراير 2017، تم الكشف عن أن كوزي بير وفانسي بير قامتا بعدة محاولات لاختراق الوزارات الهولندية، بما في ذلك وزارة الشؤون العامة، على مدار الأشهر الستة السابقة. قال روب برثولي، رئيس جهاز المخابرات الهولندي، على برنامج EenVandaag إن المتسللين كانوا روسًا وحاولوا الوصول إلى وثائق حكومية سرية.[23]

في إحاطة أمام البرلمان، أعلن وزير الداخلية والعلاقات مع المملكة الهولندي رونالد پلاسترك أن الأصوات في الانتخابات العامة الهولندية في مارس 2017 سيتم فرزها يدوياً.[24]

عملية الشبح

عام 2019، تبددت الشكوك حول توقف كوزي بير عن العمل بعد اكتشاف ثلاث عائلات جديدة من البرمجيات الخبيثة المنسوبة إلى كوزي بير: پوليگولتدوك وريگدوك وفاتدوك. وهذا يوضح أن كوزي بير لم توقف عملياتها، بل طورت أدوات جديدة يصعب اكتشافها. يشار إلى عمليات اختراق الأهداف باستخدام هذه الحزم التي تم اكتشافها حديثًا باسم عملية الشبح.[25]

بيانات لقاحات كوڤيد-19 (2020)

في يوليو 2020، اتهمت وكالة الأمن القومي والمركز الوطني للأمن السيبراني ومؤسسة أمن الاتصالات مجموعة كوزي بير بمحاولة سرقة البيانات المتعلقة بلقاحات وعلاجات مرض ڤيروس كورونا 2019 التي يتم تطويرها في المملكة المتحدة والولايات المتحدة وكندا.[26][27][28][29][4]

هجوم صنبرست على سلسلة توريد البرمجيات الخبيثة (2020)

في 8 ديسمبر 2020، كشفت شركة فايرآي الأمريكية للأمن السيبراني عن سرقة مجموعة من أدوات البحث الخاصة بالأمن السيبراني، ربما من قبل "دولة ذات قدرات هجومية من الدرجة الأولى".[30][31] في 13 ديسمبر 2020، أعلنت فايرآي أن التحقيقات في ملابسات سرقة الملكية الفكرية كشفت عن "حملة اختراق عالمية ... [باستخدام] هجوم على سلسلة التوريد لتخريب تحديثات برمجيات سولارويند أورين للأعمال من أجل توزيع البرمجيات الخبيثة التي نسميها صنبرست.... ربما بدأت هذه الحملة في وقت مبكر من ربيع عام 2020 و... هي عمل جهة ماهرة للغاية [تستخدم] أمانًا تشغيليًا مهمًا".[32]قالب:Promotional source

وبعد فترة وجيزة، أكدت سولرويندز أن إصدارات متعددة من منتجات منصة أورين الخاصة بها قد تعرضت للاختراق، ربما من قبل دولة أجنبية.[33]

دفع تأثير الهجوم وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) إلى إصدار توجيه طارئ نادر.[34][35] تعرض ما يقرب من 18.000 عميل لشركة سولارويندز لخطر صنبرست، بما في ذلك عدة وكالات فدرالية أمريكية.[36] حددت مصادر صحيفة واشنطن پوست مجموعة "كوزي بير" باعتبارها المسؤولة عن الهجوم.[37][4]

بحسب مايكروسوفت،[38] ثم قام المخترقون بسرقة شهادات التوقيع التي سمحت لهم بانتحال هوية أي من المستخدمين والحسابات الحالية للهدف من خلال لغة ترميز تأكيد الأمان. وعادة ما يتم اختصارها باسم SAML، توفر اللغة المستندة إلى XML طريقة لمقدمي الهوية لتبادل بيانات المصادقة والتفويض مع مقدمي الخدمة.[39]

اللجنة الوطنية الجمهورية (2021)

في يوليو 2021، اخترقت كوزي بير أنظمة اللجنة الوطنية الجمهورية.[40][41] وقال المسؤولون إنهم يعتقدون أن الهجوم تم تنفيذه من خلال سينكس.[40] جاء الهجوم السيبراني في خضم تداعيات أوسع نطاقًا بسبب هجوم برمجيات الفدية المنتشر عبر برنامج كاسيا ڤيإسإيه VSA.[40]

مايكروسوفت (2022–24)

في 24 أغسطس 2022، كشفت مايكروسوفت عن تعرض أحد عملائها لهجوم كوزي بير الذي يتمتع بمرونة عالية جدًا على خادم خدمات اتحاد الدليل النشط وأطلقت على طريقة الهجوم هذه اسم "ماجيكوب"، وهو هجوم "يُتلاعب بشهادات مصادقة المستخدم المستخدمة للمصادقة".[42]

في يناير 2024، أعلنت شركة أنها اكتشفت مؤخرًا خرقًا بدأ في نوفمبر السابق لحسابات البريد الإلكتروني لقياداتها العليا وموظفين آخرين في الفرق القانونية والأمن السيبراني باستخدام "رذاذ كلمة المرور"، وهو شكل من أشكال هجوم القوة العمياء. يبدو أن هذا الاختراق الذي أجرته ميدنايت بليزارد كان يهدف إلى معرفة ما تعرفه الشركة عن عملية الاختراق.[43]

انظر أيضاص

المصادر

- ^ أ ب ت ث ج "MiniDuke relation 'CozyDuke' Targets White House". Threat Intelligence Times. 27 April 2015. Archived from the original on 11 June 2018. Retrieved 15 December 2016.

- ^ أ ب ت Alperovitch, Dmitri. "Bears in the Midst: Intrusion into the Democratic National Committee". CrowdStrike Blog. Archived from the original on 24 May 2019. Retrieved 27 September 2016.

- ^ "INTERNATIONAL SECURITY AND ESTONIA" (PDF). www.valisluureamet.ee. 2018. Archived from the original (PDF) on 2020-10-26. Retrieved 2020-12-15.

- ^ أ ب ت ث Andrew S. Bowen (January 4, 2021). Russian Cyber Units. Congressional Research Service. p. 1. Archived from the original. You must specify the date the archive was made using the

|archivedate=parameter. https://crsreports.congress.gov/product/pdf/IF/IF11718. Retrieved on July 25, 2021. - ^ أ ب Huib Modderkolk (25 January 2018). "Dutch agencies provide crucial intel about Russia's interference in US-elections". de Volkskrant. Archived from the original on 31 January 2018. Retrieved 26 January 2018.

- ^ "Who Is COZY BEAR?". CrowdStrike. 19 September 2016. Archived from the original on 15 December 2020. Retrieved 15 December 2016.

- ^ "F-Secure Study Links CozyDuke to High-Profile Espionage" (Press Release). 30 April 2015. Archived from the original on 7 January 2017. Retrieved 6 January 2017.

- ^ "Cyberattacks Linked to Russian Intelligence Gathering" (Press Release). F-Secure. 17 September 2015. Archived from the original on 7 January 2017. Retrieved 6 January 2017.

- ^ Weise, Karen (January 19, 2024). "Microsoft Executives' Emails Hacked by Group Tied to Russian Intelligence". The New York Times. Archived from the original on January 20, 2024. Retrieved January 20, 2024.

- ^ Sanger, David E. (2020-12-13). "Russian Hackers Broke Into Federal Agencies, U.S. Officials Suspect". The New York Times (in الإنجليزية الأمريكية). ISSN 0362-4331. Archived from the original on 2020-12-13. Retrieved 2021-10-03.

- ^ أ ب ت Kaspersky Lab's Global Research & Analysis Team (3 July 2014). "Miniduke is back: Nemesis Gemina and the Botgen Studio". Securelist. Archived from the original on 12 May 2020. Retrieved 19 May 2020.

- ^ أ ب ت ث ج ""Forkmeiamfamous": Seaduke, latest weapon in the Duke armory". Symantec Security Response. 13 July 2015. Archived from the original on 14 December 2016. Retrieved 15 December 2016.

- ^ أ ب ت Baumgartner, Kurt; Raiu, Costin (21 April 2015). "The CozyDuke APT". Securelist. Archived from the original on 30 January 2018. Retrieved 19 May 2020.

- ^ "HAMMERTOSS: Stealthy Tactics Define a Russian Cyber Threat Group". FireEye. 9 July 2015. Archived from the original on 23 March 2019. Retrieved 7 August 2015.

- ^ Noack, Rick (January 26, 2018). "The Dutch were a secret U.S. ally in war against Russian hackers, local media reveal". The Washington Post. Archived from the original on January 26, 2018. Retrieved February 15, 2023.

- ^ Kube, Courtney (7 August 2015). "Russia hacks Pentagon computers: NBC, citing sources". Archived from the original on 8 August 2019. Retrieved 7 August 2015.

- ^ Starr, Barbara (7 August 2015). "Official: Russia suspected in Joint Chiefs email server intrusion". Archived from the original on 8 August 2019. Retrieved 7 August 2015.

- ^ أ ب "Bear on bear". The Economist. 22 September 2016. Archived from the original on 20 May 2017. Retrieved 14 December 2016.

- ^ Ward, Vicky (October 24, 2016). "The Man Leading America's Fight Against Russian Hackers Is Putin's Worst Nightmare". Esquire. Archived from the original on January 26, 2018. Retrieved December 15, 2016.

- ^ "PowerDuke: Widespread Post-Election Spear Phishing Campaigns Targeting Think Tanks and NGOs". Volexity. November 9, 2016. Archived from the original on December 20, 2016. Retrieved December 14, 2016.

- ^ Stanglin, Doug (February 3, 2017). "Norway: Russian hackers hit spy agency, defense, Labour party". USA Today (in الإنجليزية). Archived from the original on April 5, 2017. Retrieved August 26, 2017.

- ^ "Norge utsatt for et omfattende hackerangrep". NRK. February 3, 2017. Archived from the original on February 5, 2017. Retrieved February 4, 2017.

- ^ Modderkolk, Huib (February 4, 2017). "Russen faalden bij hackpogingen ambtenaren op Nederlandse ministeries". De Volkskrant (in الهولندية). Archived from the original on February 4, 2017. Retrieved February 4, 2017.

- ^ Cluskey, Peter (February 3, 2017). "Dutch opt for manual count after reports of Russian hacking". The Irish Times. Archived from the original on February 3, 2017. Retrieved February 4, 2017.

- ^ "Operation Ghost: The Dukes aren't back – they never left". ESET Research. October 17, 2019. Archived from the original on March 11, 2020. Retrieved February 8, 2020.

- ^ "NSA Teams with NCSC, CSE, DHS CISA to Expose Russian Intelligence Services Targeting COVID". National Security Agency Central Security Service. Archived from the original on 11 December 2020. Retrieved 25 July 2020.

- ^ "CSE Statement on Threat Activity Targeting COVID-19 Vaccine Development – Thursday, July 16, 2020". cse-cst.gc.ca. Communications Security Establishment. 14 July 2020. Archived from the original on 16 July 2020. Retrieved 16 July 2020.

- ^ James, William (16 July 2020). "Russia trying to hack and steal COVID-19 vaccine data, says Britain". Reuters UK. Archived from the original on 17 July 2020. Retrieved 16 July 2020.

- ^ "UK and allies expose Russian attacks on coronavirus vaccine development". National Cyber Security Centre. 16 July 2020. Archived from the original on 16 July 2020. Retrieved 16 July 2020.

- ^ Sanger, David E.; Perlroth, Nicole (December 8, 2020). "FireEye, a Top Cybersecurity Firm, Says It Was Hacked by a Nation-State". The New York Times. Archived from the original on December 15, 2020. Retrieved December 15, 2020.

- ^ agencies, Guardian staff and (December 9, 2020). "US cybersecurity firm FireEye says it was hacked by foreign government". the Guardian. Archived from the original on December 16, 2020. Retrieved December 15, 2020.

- ^ "Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor". FireEye. Archived from the original on 2020-12-15. Retrieved 2020-12-15.

- ^ "Security Advisory | SolarWinds". www.solarwinds.com. Archived from the original on 2020-12-15. Retrieved 2020-12-15.

- ^ "cyber.dhs.gov - Emergency Directive 21-01". cyber.dhs.gov. 13 December 2020. Archived from the original on 15 December 2020. Retrieved 15 December 2020.

- ^ "cyber.dhs.gov - Cybersecurity Directives". cyber.dhs.gov. 18 May 2022. Archived from the original on 15 December 2020. Retrieved 15 December 2020.

- ^ Cimpanu, Catalin. "SEC filings: SolarWinds says 18,000 customers were impacted by recent hack". ZDNet. Archived from the original on 2020-12-15. Retrieved 2020-12-15.

- ^ Nakashima, Ellen; Timberg, Craig. "Russian government hackers are behind a broad espionage campaign that has compromised U.S. agencies, including Treasury and Commerce". Washington Post (in الإنجليزية الأمريكية). ISSN 0190-8286. Archived from the original on 2020-12-13. Retrieved 2020-12-14.

- ^ "Important steps for customers to protect themselves from recent nation-state cyberattacks". 14 December 2020. Archived from the original on 20 December 2020. Retrieved 16 December 2020.

- ^ Goodin, Dan; Timberg. "~18,000 organizations downloaded backdoor planted by Cozy Bear hackers". Ars Technica (in الإنجليزية الأمريكية). Archived from the original on 2020-12-16. Retrieved 2020-12-15.

- ^ أ ب ت Turton, William; Jacobs, Jennifer (6 July 2021). "Russia 'Cozy Bear' Breached GOP as Ransomware Attack Hit". Bloomberg News. Archived from the original on 6 July 2021. Retrieved 7 July 2021.

- ^ Campbell, Ian Carlos (6 July 2021). "Russian hackers reportedly attacked GOP computer systems". The Verge. Archived from the original on 7 July 2021. Retrieved 7 July 2021.

- ^ "MagicWeb: NOBELIUM's post-compromise trick to authenticate as anyone". Microsoft Security Blog. Microsoft. 24 August 2022. Archived from the original on 26 August 2022. Retrieved 26 August 2022.

- ^ Franceschi-Bicchierai, Lorenzo (19 January 2024). "Hackers breached Microsoft to find out what Microsoft knows about them". Techcrunch. Archived from the original on 20 January 2024. Retrieved 22 January 2024.

وصلات خارجية

- CS1 الإنجليزية الأمريكية-language sources (en-us)

- CS1 الهولندية-language sources (nl)

- Short description is different from Wikidata

- Articles with hatnote templates targeting a nonexistent page

- Missing redirects

- Infoboxes without native name language parameter

- جريمة سيبرانية

- قتال سيبراني

- مجموعات اختراق

- الاختراق في عقد 2000

- الاختراق في عقد 2010

- تكنولوجيا المعلومات في روسيا

- وحدات وتشكيلات عسكرية في عقد 2000

- منظمات مرتبطة بالتدخل الروسي في الانتخابات الأمريكية 2016

- جماعات تهديد مستمر متقدم روسية