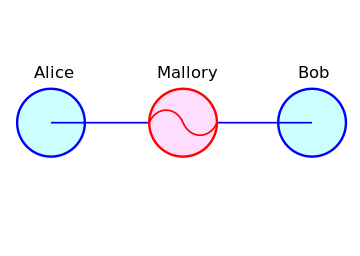

هجوم رجل في الوسط

هجوم رجل في الوسط بالإنجليزية: Man-in-the-middle attack في التشفير وأمن الحاسوب، هي نوع من الإختراق حيث يتسلل المهاجم بين متحاورين في شبكة دون علم كل منهما. يمكن إعتماد هذا النوع من الهجمات في تبادل مفتاح ديفي-هيلمان عند غياب عملية التعرف على الهوية.

معظم پروتوكولات التشفير تتضمن شكلا من أشكال المصادقة نقطة النهاية على وجه التحديد لمنع الهجمات MITM. على سبيل المثال، نظام أمن الاتصالات يصادق الخادم باستخدام مرجع مصدق ثقة متبادلة.

باستثناء بپوتوكول الانترلوك Interlock، تعتبر جميع أنظمة التشفير تقريباً آمنة ضد هجمات رجل في الوسط والتي تتطلب نقل المعلومات عبر نوع من قنوات البيانات الآمنة.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

مثال على الهجوم

لنفترض أليس يرغب في التواصل مع بوب عبر محادثه كتابيه. وفي الوقت نفسه، يرغب مالوري في اعتراض المحادثة والتنصت وربما توصيل رسالة زائفة لبوب. يمكن بأستخدام ذلك الأسلوب في الهجوم تحقيق كل هذا.

الدفاع ضد الهجوم

التحليل القانوني لهجوم رجل في الوسط

التشفير الكمومي

التشفير الخلفي

التطبيقات

- dsniff—أداة لSSH و SSL الهجمات MITM

- قابيل—أداة واجهة المستخدم الرسومية ويندوز التي يمكن أن تؤدي الهجمات MITM، جنبا إلى جنب مع استنشاق والتسمم ARP

- Ettercap—أداة لبناء الهجمات LAN MITM

- الكرمة—أداة يستخدم 802.11 هجمات الشر التوأم لتنفيذ الهجمات MITM

- AirJack—أداة الذي يوضح 802.11 الهجمات MITM تستند

- SSLStrip أداة لSSL الهجمات MITM القائمة.

- SSLSniff أداة لSSL الهجمات MITM القائمة. في الأصل تم استغلال خطأ [1] في Internet Explorer.

- مالوري—A MiTMing TCP و UDP شفافة الوكيل. الموسعة لMITM SSL، SSH، وبروتوكولات أخرى كثيرة.

- wsniff—أداة ل802.11 HTTP / HTTPS الهجمات MITM تستند

- قارئ بطاقة إضافية وطريقة لاعتراض مفتاح يضغط على جهاز الصراف الآلي

انظر أيضاً

- Aspidistra transmitter – a British radio transmitter used for World War II "intrusion" operations, an early man-in-the-middle attack.

- Babington Plot – the plot against Elizabeth I of England, where Francis Walsingham intercepted the correspondence.

- Boy-in-the-browser – a simpler type of web browser MITM

- Computer security – the design of secure computer systems.

- Cryptanalysis – the art of deciphering encrypted messages with incomplete knowledge of how they were encrypted.

- Digital signature – a cryptographic guarantee of the authenticity of a text, usually the result of a calculation only the author is expected to be able to perform.

- Evil Maid Attack – attack used against full disk encryption systems

- Interlock protocol – a specific protocol to circumvent a man-in-the-middle attack when the keys may have been compromised.

- Key management – how to manage cryptographic keys, including generation, exchange and storage.

- Key-agreement protocol – a cryptographic protocol for establishing a key in which both parties can have confidence.

- Man-in-the-browser – a type of web browser MITM

- Mutual authentication – how communicating parties establish confidence in one another's identities.

- Password-authenticated key agreement – a protocol for establishing a key using a password.

- Quantum cryptography – the use of quantum mechanics to provide security in cryptography (while older methods rely on one-way functions).

- Secure channel – a way of communicating resistant to interception and tampering.

- Spoofing attack

المصادر

- ^ Goodin, Dan (October 1, 2009). "SSL spoof bug still haunts IE, Safari, Chrome; Thanks to Microsoft". The Register.co.uk. Retrieved July 17, 2010.

{{cite web}}: Text "The Register" ignored (help)

وصلات خارجية

- Finding Hidden Threats by Decrypting SSL, SANS Institute