توقيع رقمي

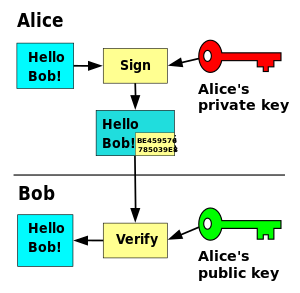

التوقيع الرقمي digital signature عبارة نظام رياضياتي للتحقق من صحة الرسائل أو المستندات الرقمية. التوقيع الرقمي الصالح، حيث يتم استيفاء المتطلبات الأساسية، يعطي المستلم سبباً قوياً جداً للاعتقاد بأن الرسالة تم إنشاؤها بواسطة (مصادقة مرسل معروف)، وأن الرسالة لم يتم تغييرها أثناء ( سلامة النقل).[1]

تعد التوقيعات الرقمية عنصراً قياسياً في معظم مجموعات پروتوكول التعمية، وتُستخدم بشكل شائع لتوزيع البرامج والمعاملات المالية، برنامج إدارة العقود، وفي حالات أخرى حيث يكون من المهم اكتشاف التزوير أو التلاعب.

غالباً ما تستخدم التوقيعات الرقمية لتنفيذ التوقيعات الإلكترونية، والذي يتضمن أي بيانات إلكترونية تحمل القصد من التوقيع،[2] ولكن لا تستخدم جميع التوقيعات الإلكترونية التوقيعات الرقمية.[3][4] في بعض البلدان، بما في ذلك كندا،[5] جنوب أفريقيا،[6]الولايات المتحدة، الجزائر،[7] تركيا، الهند،[8] البرازيل، أندونيسيا، المكسيك، المملكة العربية السعودية،[9] الأورگواي،[10] سويسرا، تشيلي[11]وبلدان الاتحاد الأوروبي،[12][13]التوقيعات الإلكترونية لها أهمية قانونية.

تستخدم التوقيعات الرقمية تعمية غير متناظرة. في كثير من الحالات، توفر طبقة من التحقق من الصحة والأمن للرسائل المرسلة عبر قناة غير آمنة: عند التنفيذ الصحيح، يعطي التوقيع الرقمي المتلقي سبباً للاعتقاد بأن الرسالة قد تم إرسالها من قبل المرسل المزعوم. تعد التوقيعات الرقمية مكافئة للتوقيعات التقليدية المكتوبة بخط اليد في كثير من النواحي، لكن التواقيع الرقمية المطبقة بشكل صحيح هي أصعب من تزوير الكتابة اليدوية. تستند أنظمة التوقيع الرقمي، بالمعنى المستخدم هنا، إلى التعمية، ويجب تنفيذها بشكل صحيح حتى تكون فعالة. يمكن أن توفر التوقيعات الرقمية أيضاً عدم الرفض، مما يعني أنه لا يمكن للموقِّع أن يدعي أنه لم يوقع على رسالة بنجاح، بينما يدعي أيضاً أن يبقى المفتاح الخاص سراً. علاوة على ذلك، تقدم بعض أنظمة عدم الرفض طابعاً زمنياً للتوقيع الرقمي، بحيث يكون التوقيع صالحاً حتى لو تم الكشف عن المفتاح الخاص.[14][15] قد تكون الرسائل الموقعة رقمياً أي شيء يمكن تمثيله على أنه سلسلة البت: تشمل الأمثلة البريد الإلكتروني أو العقود أو الرسائل المرسلة عبر پروتوكول تعمية آخر.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

تعريف

يتكون نظام التوقيع الرقمي عادة من ثلاث خوارزميات;

- خوارزمية توليد المفتاح التي تحدد مفتاحاً خاصاً بشكل موحد عشوائياً من مجموعة مفاتيح خاصة محتملة. تقوم الخوارزمية بإخراج المفتاح الخاص و المفتاح المعلن المقابل.

- خوارزمية توقيع تنتج توقيعاً عند إعطائها رسالة ومفتاح خاص.

- خوارزمية التحقق من التوقيع والتي، في ضوء الرسالة والمفتاح المعلن والتوقيع، إما تقبل أو ترفض مطالبة الرسالة بصحتها.

مطلوب خاصيتين رئيسيتين. أولاً، يمكن التحقق من صحة التوقيع الذي تم إنشاؤه من رسالة ثابتة ومفتاح خاص ثابت باستخدام المفتاح العمومي المقابل. ثانياً، يجب أن يكون من غير المجدي حسابياً إنشاء توقيع صالح لطرف دون معرفة المفتاح الخاص لهذا الطرف. التوقيع الرقمي هو آلية مصادقة تمكن منشئ الرسالة من إرفاق رمز يعمل كتوقيع. تعد خوارزمية التوقيع الرقمي (DSA)، التي طورها المعهد الوطني للمعايير والتكنولوجيا، واحدة من العديد من الأمثلة لخوارزمية التوقيع.

في المناقشة التالية، يشير 1n إلى العد الأحادي.

اصطلاحياً، نظام التوقيع الرقمي عبارة عن ثلاثية من خوارزميات متعددة الحدود الاحتمالية، (G, S, V)، محققة:

- يُنشئ G (مولد المفتاح) مفتاحاً عاماً (pk)، ومفتاحاً خاصاً مطابقاً (sk)، على الإدخال 1n، حيث n هي پارامتر الأمان.

- يُرجع S (توقيع) علامة، t، على المدخلات: المفتاح الخاص (sk)، وسلسلة (x).

- مخرجات V (التحقق) مقبولة أو مرفوضة على المدخلات: المفتاح المعلن (pk) وسلسلة (x) وعلامة (t).

من أجل الصحة، يجب أن تحقق S و V

- Pr [ (pk, sk) ← G(1n), V( pk, x, S(sk, x) ) = مقبول ] = 1.[16]

نظام التوقيع الرقمي آمن إذا كان لكل خصم زمني متعدد الحدود الاحتمالي غير المنتظم، A

- Pr [ (pk, sk) ← G(1n), (x, t) ← AS(sk, · )(pk, 1n), x ∉ Q, V(pk, x, t) = مقبول] < negl(n),

حيث تشير AS(sk, · ) إلى أن A لديه حق الوصول إلى أوراكل، S(sk, · ) تشير Q إلى مجموعة الاستعلامات الموجودة على S التي أجراها A، والتي تعرف المفتاح المعلن، و pk، و تشير پارامتر الأمان، n، وتشير x ∉ Q إلى أنه لا يجوز للخصم الاستعلام مباشرة عن السلسلة،x، على S.[17]

تاريخ

في عام 1976، وصف وتفيلد ديفي و مارتن هلمان لأول مرة فكرة نظام التوقيع الرقمي، على الرغم من أنهم توقعوا فقط وجود مثل هذه المخططات بناءً على الوظائف التي هي تباديل في اتجاه واحد للمدخل الخفي.[18][19] بعد ذلك بوقت قصير، اخترع رونالد ريڤيست و أدي شامير و لين أدلمان خوارزمية RSA، والتي يمكن استخدامها لإنتاج توقيعات رقمية أولية[20] (على الرغم من أنه فقط كدليل على المفهوم فإن تواقيع RSA –"العادية" ليست آمنة[21]). أول حزمة برمجيات تم تسويقها على نطاق واسع لتقديم التوقيع الرقمي كانت ملاحظات لوتس 1.0، والتي تم إصدارها في عام 1989، والتي استخدمت خوارزمية RSA.[22]

سرعان ما تم تطوير مخططات التوقيع الرقمي الأخرى بعد RSA، وكان أقربها توقيع لامبرت،[23] توقيعات مركل (تُعرف أيضاً باسم "أشجار مركل" أو ببساطة "أشجار Hash") ،[24] وتوقيع رابن.[25]

في عام 1988، أصبح شافي گولدڤاسر و سيلڤيو ميكالي و رونالد ريڤيست أول من حدد بدقة المتطلبات الأمنية لمخططات التوقيع الرقمي.[26] لقد وصفوا التسلسل الهرمي لنماذج الهجوم لمخططات التوقيع، وقدموا أيضاً نظام توقيع GMR، وهو أول ما يمكن إثبات أنه يمنع حتى التزوير الوجودي ضد هجوم الرسالة المختار وهو الخيار المقبول حالياً لتعريف الأمان لمخططات التوقيع.[26] أول مخطط من هذا القبيل لم يُبنى على وظائف المدخل المخفي بل على مجموعة من الوظائف ذات خاصية مطلوبة أضعف بكثير من التقليب أحادي الاتجاه قدمه موني ناؤور و موتي يونگ.[27]

النظرية

يعتمد أحد مخططات التوقيع الرقمي (للعديد من مخططات التوقيع الرقمي) على RSA. لإنشاء مفاتيح التوقيع، قم بإنشاء زوج مفاتيح RSA يحتوي على معامل، N، وهو نتاج اثنين من الأعداد الأولية الكبيرة المميزة السرية العشوائية، جنباً إلى جنب مع الأعداد الصحيحة، e و d، مثل e d ≡ 1 (mod φ(N)), حيث تكون φ دالة أولر الكلية. يتكون المفتاح المعلن للموقع من N و e، ويحتوي المفتاح السري للموقع على d.

لتوقيع رسالة ما، m، يقوم الموقع بساب توقيعاً ما σ، بحيث يكون σ ≡ md (mod N). للتحقق، يقوم جهاز الاستقبال بالتحقق من أن σe ≡ m (mod N).

كانت العديد من أنظمة التوقيع الأولية من نوع مشابه: فهي تنطوي على استخدام تبديل المدخل المخفي، مثل دالة RSA، أو في حالة نظام توقيع رابين، حساب معامل مربع مركبmodul, N. تكون مجموعة تبديل المدخل المخفي هي مجموعة من التبديلات، محددة بواسطة پارامتر، يسهل حسابها في الاتجاه المتقدم، ولكن يصعب حسابها في الاتجاه العكسي دون معرفة المفتاح الخاص بالفعل ("المدخل المخفي"). يمكن استخدام تباديل المدخل المخفي لأنظمة التوقيع الرقمي، حيث يكون حساب الاتجاه العكسي باستخدام المفتاح السري مطلوباً للتوقيع، ويتم استخدام حساب الاتجاه المتقدم للتحقق من التوقيعات.

عند استخدامه مباشرةً، يكون هذا النوع من مخططات التوقيع عرضة لهجوم التزوير الوجودي الوحيد. لإنشاء تزوير، يختار المهاجم توقيعاً عشوائياً σ ويستخدم إجراء التحقق لتحديد الرسالة، m، المقابلة لذلك التوقيع.[28] ومع ذلك، عملياً ، لا يتم استخدام هذا النوع من التوقيع مباشرة، ولكن بدلاً من ذلك، فإن الرسالة المراد توقيعها هي أولاً مجزأة لإنتاج ملخص قصير، أي محشوة بعرض أكبر يمكن مقارنته بـ N، ثم تم التوقيع عليه بدالة المدخل المخفي العكسي.[29] إذن، فإن هجوم التزوير هذا ينتج فقط إخراج دالة التجزئة المبطن الذي يتوافق مع σ، ولكن ليس رسالة تؤدي إلى تلك القيمة، والتي لا تؤدي إلى هجوم. في نموذج أوراكل العشوائي، التجزئة ثم التوقيع (نسخة مثالية من تلك الممارسة حيث يكون التجزئة والحشو معًا قريبًا من مخرجات N المحتملة)، هذا الشكل من التوقيع غير قابل للتزوير من الناحية الوجودية، حتى ضد هجوم بنص مبرمج مختار.[19][مطلوب توضيح]

هناك عدة أسباب لتوقيع مثل هذا التجزئة (أو ملخص الرسالة) بدلاً من المستند بأكمله.

- من أجل الكفاءة

- سيكون التوقيع أقصر بكثير وبالتالي يوفر الوقت لأن التجزئة بشكل عام أسرع بكثير من تسجيل الدخول عملياً.

- من أجل التوافق

- عادةً ما تكون الرسائل عبارة عن سلاسل بتات، لكن بعض أنظمة التوقيع تعمل على مجالات أخرى (مثل، في حالة RSA، تُشكل الأرقام رقماً مركباً N). يمكن استخدام دالة التجزئة لتحويل إدخال عشوائي إلى التنسيق المناسب.

- من أجل السلامة

- بدون دالة التجزئة، قد يتعين تقسيم النص "المراد توقيعه" (فصله) في كتل صغيرة بما يكفي لكي يعمل نظام التوقيع عليها مباشرة. ومع ذلك، فإن متلقي الكتل الموقعة غير قادر على التعرف على ما إذا كانت جميع الكتل موجودة وبالترتيب المناسب.

مفاهيم الحماية

في ورقتهم التأسيسية، وضع كل من گولدڤاسر وميكالي وريڤست تسلسلًا هرمياً لنماذج الهجوم ضد التوقيعات الرقمية:[26]

- في هجوم المفتاح فقط، يُمنح المهاجم مفتاح التحقق المعلن فقط.

- في هجوم الرسالة المعروفة، يُمنح المهاجم توقيعات صالحة لمجموعة متنوعة من الرسائل التي يعرفها المهاجم ولكن لم يختارها.

- في هجوم الرسالة المختارة التكيفية، يتعلم المهاجم أولاً التوقيعات على الرسائل العشوائية التي يختارها.

يصفون أيضاً التسلسل الهرمي لنتائج الهجوم:[26]

- ينتج عن الكسر الكلي استرداد مفتاح التوقيع.

- ينتج عن التزوير الشامل القدرة على تزوير توقيعات لأي رسالة.

- ينتج عن هجوم التزوير الانتقائي توقيع على رسالة من اختيار الخصم.

- ينتج عن التزوير الوجودي فقط بعض أزواج الرسائل / التوقيع الصالحة غير المعروفة للخصم بالفعل.

لذلك، فإن أقوى مفهوم للحماية هو الأمن ضد التزوير الوجودي في ظل هجوم الرسائل المختار التكيفي.

التطبيقات

نظراً لابتعاد المؤسسات عن المستندات الورقية ذات التوقيعات بالحبر أو أختام الموثوقية، يمكن للتوقيعات الرقمية أن توفر تأكيدات إضافية للأدلة المتعلقة بمصدر وثيقة إلكترونية وهويتها وحالتها بالإضافة إلى إقرار الموافقة المعلم بها والموافقة من قبل الموقع. ينشر مكتب الطباعة التابع لحكومة الولايات المتحدة (GPO) نسخاً إلكترونية من الميزانية، والقوانين العامة والخاصة، ومشاريع قوانين الكونگرس مع التوقيعات الرقمية. تنشر الجامعات بما في ذلك ولاية پنسلڤانيا و جامعة شيكاگو وستانفورد نصوصاً إلكترونية للطلاب مع التوقيعات الرقمية.

فيما يلي بعض الأسباب الشائعة لتطبيق التوقيع الرقمي على الاتصالات:

المصادقة

على الرغم من أن الرسائل قد تتضمن غالباً معلومات حول الكيان الذي يرسل رسالة، فقد لا تكون هذه المعلومات دقيقة. يمكن استخدام التوقيعات الرقمية لمصادقة هوية الرسائل المصدر. عندما تكون ملكية مفتاح سري للتوقيع الرقمي مرتبطة بمستخدم معين، يظهر توقيع صالح أن الرسالة قد تم إرسالها بواسطة هذا المستخدم. تتضح أهمية الثقة العالية في أصالة المرسل بشكل خاص في السياق المالي. على سبيل المثال، افترض أن المكتب الفرعي للبنك يرسل تعليمات إلى المكتب المركزي يطلب فيها تغيير رصيد الحساب. إذا لم يكن المكتب المركزي مقتنعاً بأن مثل هذه الرسالة تم إرسالها بالفعل من مصدر معتمد، فقد يكون التصرف بناءً على مثل هذا الطلب خطأً فادحًا.

السلامة

في العديد من السيناريوهات، قد يحتاج المرسل والمستقبل للرسالة إلى الثقة في أن الرسالة لم يتم تغييرها أثناء الإرسال. على الرغم من أن التشفير يخفي محتويات الرسالة، فمن الممكن تغيير رسالة مشفرة دون فهمها. (تمنع بعض خوارزميات التشفير، المعروفة باسم غير القابلة للتحويل ذلك، ولكن البعض الآخر لا يفعل ذلك.) ومع ذلك، إذا تم توقيع الرسالة رقمياً، فإن أي تغيير في الرسالة بعد التوقيع يبطل التوقيع. علاوة على ذلك، لا توجد طريقة فعالة لتعديل رسالة وتوقيعها لإنتاج رسالة جديدة بتوقيع صالح، لأن هذا لا يزال يعتبر غير ممكن من الناحية الحسابية بواسطة معظم دوال تجزئة التعمية (انظر مقاومة التعارض).

عدم الرفض

عدم الرفض،[12] أو بشكل أكثر تحديداً عدم الرفض من المصدر، هو جانب مهم من التواقيع الرقمية. من خلال هذه الخاصية، لا يمكن للكيان الذي قام بالتوقيع على بعض المعلومات في وقت لاحق أن يرفض التوقيع عليها. وبالمثل، فإن الوصول إلى المفتاح المعلن فقط لا يمكّن الطرف المحتال من تزوير توقيع صالح.

لاحظ أن خصائص المصادقة وعدم الرفض وما إلى ذلك تعتمد على المفتاح السري لم يتم إبطاله قبل استخدامه. يُعد الإلغاء العلني لزوج المفاتيح قدرة مطلوبة، وإلا ستستمر المفاتيح السرية المسربة في توريط المالك المزعوم لزوج المفاتيح. يتطلب التحقق من حالة الإلغاء إجراء فحص "عبر الإنترنت"؛ على سبيل المثال، التحقق من قائمة إبطال الشهادات أو عبر پروتوكول حالة الشهادة عبر الإنترنت.[13] هذا يشبه إلى حد كبير البائع الذي يتلقى بطاقات الائتمان أولاً بالتحقق عبر الإنترنت من جهة إصدار بطاقة الائتمان لمعرفة ما إذا كان قد تم الإبلاغ عن بطاقة معينة ضائعة أو مسروقة. بالطبع، مع أزواج المفاتيح المسروقة، غالبًا ما يتم اكتشاف السرقة فقط بعد استخدام المفتاح السري، على سبيل المثال، للتوقيع على شهادة مزيفة لغرض التجسس.

احتياطات أمنية إضافية

وضع المفتاح الخاص على البطاقة الذكية

تعتمد جميع أنظمة تعمية المفتاح المعلن / المفتاح الخاص كلياً على الحفاظ على سر المفتاح الخاص. يمكن تخزين المفتاح الخاص على حاسب المستخدم، وحمايته بكلمة مرور محلية، ولكن هذا له عيبان:

- يمكن للمستخدم فقط توقيع المستندات على هذا الحاسب المحدد

- يعتمد أمان المفتاح الخاص كلياً على أمان الحاسب

البديل الأكثر أماناً هو تخزين المفتاح الخاص على البطاقة الذكية. تم تصميم العديد من البطاقات الذكية لتكون مقاومة للتلاعب (على الرغم من كسر بعض التصميمات، لا سيما بواسطة روس أندرسون وطلابه[30]).في تنفيذ التوقيع الرقمي النموذجي، يتم إرسال التجزئة المحسوبة من المستند إلى البطاقة الذكية، التي تقوم وحدة المعالجة المركزية الخاصة بها بتوقيع التجزئة باستخدام المفتاح الخاص المخزن للمستخدم، ثم تقوم بإرجاع التجزئة الموقعة. عادة، يجب على المستخدم تنشيط بطاقته الذكية عن طريق إدخال رقم التعريف الشخصي أو رمز PIN (وبالتالي توفير مصادقة بعاملين). يمكن الترتيب لعدم مغادرة المفتاح الخاص البطاقة الذكية أبداً، على الرغم من عدم تنفيذ ذلك دائماً. في حالة سرقة البطاقة الذكية، سيظل السارق بحاجة إلى رمز PIN لإنشاء توقيع رقمي. هذا يقلل من أمان المخطط إلى نظام PIN، على الرغم من أنه لا يزال يتطلب من المهاجم امتلاك البطاقة. أحد العوامل المخففة هو أن المفاتيح الخاصة، إذا تم إنشاؤها وتخزينها على البطاقات الذكية، عادة ما يُنظر إليها على أنها صعبة النسخ، ويفترض أنها موجودة بنسخة واحدة. وبالتالي، قد يكتشف المالك فقدان البطاقة الذكية ويمكن إبطال الشهادة المقابلة على الفور. قد يكون نسخ المفاتيح الخاصة المحمية بواسطة البرامج فقط أسهل في النسخ، كما يصعب اكتشاف مثل هذه التسويات.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

استخدام قارئات البطاقات الذكية بلوحة مفاتيح منفصلة

يتطلب إدخال رمز PIN لتنشيط البطاقة الذكية عادةً لوحة مفاتيح رقمية. تحتوي بعض أجهزة قراءة البطاقات على لوحة مفاتيح رقمية خاصة بها. يعد هذا أكثر أماناً من استخدام قارئ بطاقة مدمج في جهاز حاسب، ثم إدخال رقم التعريف الشخصي باستخدام لوحة مفاتيح الحاسب. يهدف القراء الذين يستخدمون لوحة مفاتيح رقمية إلى التحايل على تهديد التنصت حيث قد يقوم الحاسب بتشغيل راصد لوحة مفاتيح، مما قد يعرض رمز PIN للخطر. أجهزة قراءة البطاقات المتخصصة أقل عرضة للتلاعب ببرامجها أو أجهزتها وغالباً ما تكون معتمدة EAL3.

تصاميم البطاقة الذكية الأخرى

يعد تصميم البطاقة الذكية مجالًا نشطاً، وهناك مخططات بطاقات ذكية تهدف إلى تجنب هذه المشكلات بالذات، على الرغم من قلة الأدلة الأمنية حتى الآن.

استخدام التوقيعات الرقمية فقط مع التطبيقات الموثوقة

أحد الاختلافات الرئيسية بين التوقيع الرقمي والتوقيع المكتوب هو أن المستخدم لا "يرى" ما يوقع. يقدم تطبيق المستخدم رمز تجزئة ليتم توقيعه بواسطة خوارزمية التوقيع الرقمي باستخدام المفتاح الخاص. يمكن للمهاجم الذي يتحكم في جهاز الحاسب الخاص بالمستخدم أن يحل محل تطبيق المستخدم بديلاً أجنبياً، مما يؤدي في الواقع إلى استبدال اتصالات المستخدم الخاصة باتصالات المهاجم. قد يسمح هذا لتطبيق ضار بخداع المستخدم ليوقع على أي مستند عن طريق عرض المستند الأصلي للمستخدم على الشاشة، مع تقديم المستندات الخاصة بالمهاجم إلى تطبيق التوقيع.

للحماية من هذا السيناريو، يمكن إعداد نظام مصادقة بين تطبيق المستخدم (معالج النصوص، عميل البريد الإلكتروني، إلخ) وتطبيق التوقيع. الفكرة العامة هي توفير بعض الوسائل لكل من تطبيق المستخدم وتطبيق التوقيع للتحقق من سلامة كل منهما. على سبيل المثال، قد يتطلب تطبيق التوقيع أن تأتي جميع الطلبات من ثنائيات موقعة رقمياً.

استخدام وحدة حماية الأجهزة المتصلة بالشبكة

أحد الاختلافات الرئيسية بين خدمة التوقيع الرقمي القائمة على السحابية والخدمة المقدمة محلياً هي المخاطر. تتطلب العديد من الشركات التي تتجنب المخاطرة، بما في ذلك الحكومات والمؤسسات المالية والطبية ومعالجات الدفع معايير أكثر أماناً، مثل FIPS 140-2 المستوى 3 و FIPS 201، لضمان التحقق من صحة التوقيع وتأمينه.

WYSIWYS

من الناحية الفنية، ينطبق التوقيع الرقمي على سلسلة من البتات، بينما "يعتقد" البشر والتطبيقات أنهم يوقعون على التفسير الدلالي لتلك البتات. لكي يتم تفسيرها بشكل دلالي، يجب تحويل سلسلة البت إلى شكل ذي معنى للبشر والتطبيقات، ويتم ذلك من خلال مجموعة من العمليات القائمة على الأجهزة والبرامج على نظام الحاسب. تكمن المشكلة في أن التفسير الدلالي للبتات يمكن أن يتغير كدالة للعمليات المستخدمة لتحويل البتات إلى محتوى دلالي. من السهل نسبياً تغيير تفسير المستند الرقمي عن طريق إجراء تغييرات على نظام الحاسب حيث تتم معالجة المستند. من منظور دلالي، يخلق هذا حالة من عدم اليقين بشأن ما تم توقيعه بالضبط. WYSIWYS (ما تراه هو ما توقعه)[31]يعني أن التفسير الدلالي لرسالة موقعة لا يمكن تغييره. وهذا يعني أيضاً على وجه الخصوص أن الرسالة لا يمكن أن تحتوي على معلومات مخفية لا يعرفها الموقّع، ويمكن الكشف عنها بعد تطبيق التوقيع. يعد WYSIWYS مطلباً لصحة التوقيعات الرقمية، ولكن من الصعب ضمان هذا المطلب بسبب التعقيد المتزايد لأنظمة الحاسب الحديثة. صاغ مصطلح WYSIWYS پيتر لاندروك و توربن پدرسن لوصف بعض المبادئ في تقديم توقيعات رقمية آمنة وملزمة قانوناً لمشاريع عموم أوروبا.[31]

التوقيعات الرقمية مقابل الحبر على التوقيعات الورقية

يمكن نسخ التوقيع بالحبر من مستند إلى آخر عن طريق نسخ الصورة يدوياً أو رقمياً، ولكن الحصول على نسخ توقيع موثوقة يمكن أن تقاوم بعض التدقيق هو مهارة يدوية أو تقنية مهمة، وإنتاج نسخ توقيع بالحبر تقاوم التدقيق المهني أمر صعب جداً.

تقوم التوقيعات الرقمية بربط الهوية الإلكترونية بطريقة معماة بمستند إلكتروني ولا يمكن نسخ التوقيع الرقمي إلى مستند آخر. تحتوي العقود الورقية أحياناً على كتلة توقيع بالحبر في الصفحة الأخيرة، وقد يتم استبدال الصفحات السابقة بعد تطبيق التوقيع. يمكن تطبيق التوقيعات الرقمية على مستند بأكمله، بحيث يشير التوقيع الرقمي في الصفحة الأخيرة إلى التلاعب إذا تم تغيير أي بيانات على أي من الصفحات، ولكن يمكن تحقيق ذلك أيضاً عن طريق التوقيع بالحبر وترقيم جميع صفحات العقد.

بعض خوارزميات التوقيع الرقمي

- RSA

- DSA

- ECDSA

- EdDSA

- RSA مع SHA

- ECDSA مع SHA[32]

- نظام الجمال للتوقيع باعتباره سابق لـ DSA، ومتغيرات توقيع شنور و خوارزمية توقيع پوينتشيڤال-ستيرن

- خوارزمية توقيع رابن

- الأنظمة القائمة على الاقتران مثل BLS

- NTRUSign هو مثال على نظام التوقيع الرقمي القائم على مشاكل الشبكة الصلبة

- تواقيع لا يمكن رفضها

- قالب:Iw2 – نظام التوقيع الذي يدعم التجميع: بالنظر إلى n توقيعات على n رسائل من n مستخدمين، من الممكن تجميع كل هذه التوقيعات في توقيع واحد يكون حجمه ثابتاً في عدد المستخدمين. سيقنع هذا التوقيع الفردي المدقق بأن المستخدمين n قاموا بالفعل بالتوقيع على الرسائل الأصلية n. يمكن استخدام نظام بواسطة ميهير بيلاري و گريگوري نڤين مع البتكوين.[33]

- التوقيعات ذات الپروتوكولات الفعالة - هي أنظمة التوقيع التي تسهل پروتوكولات التعمية الفعالة مثل براهين المعرفة الصفرية أو الحساب الآمن.

الوضع الحالي للاستخدام–القانوني والعملي

تشترك جميع أنظمة التوقيع الرقمي في المتطلبات الأساسية التالية بغض النظر عن نظرية التعمية أو الحكم القانوني:

- خوارزميات الجودة

- من المعروف أن بعض خوارزميات المفاتيح العامة غير آمنة، حيث تم اكتشاف هجمات عملية ضدها.

-

- تطبيقات الجودة

- لن يعمل تنفيذ خوارزمية جيدة (أو پروتوكول) مع وجود خطأ (أخطاء).

-

- يجب على المستخدمين (وبرامجهم) تنفيذ بروتوكول التوقيع بشكل صحيح.

-

- يجب أن يظل المفتاح الخاص خاصاً

- إذا أصبح المفتاح الخاص معروفاً لأي طرف آخر، فيمكن لهذا الطرف إنتاج توقيعات رقمية مثالية لأي شيء على الإطلاق.

-

- يجب أن يكون مالك المفتاح العام قابلاً للتحقق

- مفتاح عمومي مرتبط ببوب جاء بالفعل من بوب. وعادةً ما يتم ذلك باستخدام البنية الأساسية للمفتاح العام (PKI) ويصادق على ارتباط مستخدم المفتاح العام بواسطة مشغل PKI (يسمى مصدر الشهادة). بالنسبة لمفاتيح البنية الأساسية "المفتوحة" التي يمكن لأي شخص أن يطلب فيها مثل هذه الشهادة (المتجسدة عالمياً في شهادة الهوية المحمية بالتشفير)، فإن احتمال التصديق الخاطئ ليس بالأمر السهل. عانى مشغلو البنية الأساسية للمفاتيح العمومية التجارية من العديد من المشكلات المعروفة للجمهور. مثل هذه الأخطاء يمكن أن تؤدي إلى وثائق موقعة بشكل خاطئ، وبالتالي تنسب خطأ. أنظمة البنية الأساسية للمفاتيح العمومية "المغلقة" أكثر تكلفة، ولكن من السهل تخريبها بهذه الطريقة.

فقط إذا تم استيفاء جميع هذه الشروط، سيكون التوقيع الرقمي في الواقع أي دليل على من أرسل الرسالة، وبالتالي على موافقته على محتوياتها. لا يمكن للتشريع القانوني تغيير واقع الاحتمالات الهندسية الحالية، على الرغم من أن بعضها لم يعكس هذا الواقع.

قامت الهيئات التشريعية، التي تستوردها الشركات التي تتوقع الربح من تشغيل PKI، أو من قبل الطليعة التكنولوجية التي تدافع عن حلول جديدة للمشاكل القديمة ، بسن قوانين و / أو لوائح في العديد من الولايات القضائية التي تسمح بالتوقيعات الرقمية أو تؤيدها أو تشجعها أو تسمح بها. من أجل (أو الحد من) تأثيرها القانوني. يبدو أن الأول كان في يوتا في الولايات المتحدة، تليها الولايات ماساتشوستس و كالفورنيا. أصدرت دول أخرى أيضاً قوانين أو أصدرت لوائح في هذا المجال أيضاً، وكان لدى الأمم المتحدة مشروع قانون نموذجي نشط لبعض الوقت. تختلف هذه التشريعات (أو التشريعات المقترحة) من مكان إلى آخر، وقد جسدت توقعات متباينة (بتفاؤل أو تشاؤم) مع حالة هندسة التعمبة الأساسية، وكان لها تأثير صافٍ في إرباك المستخدمين المحتملين والمحددين، وجميعهم تقريباً ليسوا على دراية بالتعمية. لقد تأخر اعتماد المعايير الفنية للتوقيعات الرقمية عن الكثير من التشريعات، مما أدى إلى تأخير موقف هندسي موحد إلى حد ما بشأن إمكانية التشغيل البيني، و الخوارزمية، و طول المفتاح، وما إلى ذلك الهندسة تحاول توفيرها.

معايير الصناعة

وضعت بعض الصناعات معايير التشغيل البيني المشتركة لاستخدام التوقيعات الرقمية بين أعضاء الصناعة ومع المنظمين. وتشمل هذه تبادل شبكة المركبات لصناعة السيارات و جمعية SAFE-BioPharma قطاع الرعاية الصحية.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

استخدام أزواج مفاتيح منفصلة للتوقيع والتشفير

في العديد من البلدان، يكون للتوقيع الرقمي وضع يشبه إلى حد ما حالة التوقيع التقليدي بالقلم والورق، كما هو الحال في توجيه التوقيع الرقمي للاتحاد الأوروبي لعام 1999 و تشريعات المتابعة في الاتحاد الأوروبي لعام 2014.[12] بشكل عام، تعني هذه الأحكام أن أي شيء تم توقيعه رقمياً يلزم الموقع على المستند بالشروط الواردة فيه. لهذا السبب، يُعتقد غالباً أن من الأفضل استخدام أزواج مفاتيح منفصلة للتشفير والتوقيع. باستخدام زوج مفاتيح التشفير، يمكن لأي شخص الدخول في محادثة مشفرة (على سبيل المثال، فيما يتعلق بمعاملة عقارية)، لكن التشفير لا يوقع قانونياً على كل رسالة يرسلها. فقط عندما يتوصل الطرفان إلى اتفاق، يوقعان عقداً بمفاتيح التوقيع الخاصة بهما، وعندها فقط يكونان ملزمين قانوناً بشروط مستند معين. بعد التوقيع، يمكن إرسال المستند عبر الرابط المشفر. في حالة فقدان مفتاح التوقيع أو اختراقه، يمكن إبطاله للتخفيف من أي معاملات مستقبلية. في حالة فقدان مفتاح تشفير، يجب استخدام نسخة احتياطية أو خزانة المفاتيح لمواصلة عرض المحتوى المشفر. يجب عدم الاحتفاظ بنسخة احتياطية من مفاتيح التوقيع أو حفظها ما لم يتم تشفير وجهة النسخ الاحتياطي بشكل آمن.

انظر أيضاً

- 21 CFR 11

- X.509

- Advanced electronic signature

- Blind signature

- Detached signature

- Digital certificate

- Digital signature in Estonia

- Electronic lab notebook

- Electronic signature

- Electronic signatures and law

- eSign (India)

- GNU Privacy Guard

- Public key infrastructure

- Public key fingerprint

- Server-based signatures

- Probabilistic signature scheme

ملاحظات

- ^ Paul, Eliza (12 September 2017). "What is Digital Signature – How it works, Benefits, Objectives, Concept". EMP Trust HR.

- ^ US ESIGN Act of 2000

- ^ State of WI Archived 2006-09-25 at the Wayback Machine

- ^ National Archives of Australia Archived نوفمبر 9, 2014(Timestamp length) at the Wayback Machine

- ^ "Secure Electronic Signature Regulations SOR/2005-30". Justice Laws Website. 10 March 2011. Retrieved 19 May 2020.

- ^ "Electronic Communications and Transactions Act [No. 25 of 2002]" (PDF). Government Gazette. Republic of South Africa. 446 (23708). 2 August 2002.

- ^ "Law 15-04". Official Journal, February 1, 2015.

- ^ "THE INFORMATION TECHNOLOGY ACT, 2000" (PDF). Department of Telecommunications, Ministry of Communication, Government of India. The Gazette of India Extraordinary. Retrieved 17 September 2017.

- ^ "Electronic Transaction Law". Communication and Information Technology Commission. Retrieved 17 September 2017.

- ^ "Cómo se usa".

- ^ "LEY-19799 SOBRE DOCUMENTOS ELECTRONICOS, FIRMA ELECTRONICA Y SERVICIOS DE CERTIFICACION DE DICHA FIRMA". Ley Chile – Biblioteca del Congreso Nacional (in الإسبانية). 2002-04-12. Retrieved 2020-01-21.

- ^ أ ب ت Turner, Dawn. "Major Standards and Compliance of Digital Signatures – A World-Wide Consideration". Cryptomathic. Retrieved 7 January 2016.

- ^ أ ب JA, Ashiq. "Recommendations for Providing Digital Signature Services". Cryptomathic. Retrieved 7 January 2016.

- ^ Fang, Weidong; Chen, Wei; Zhang, Wuxiong; Pei, Jun; Gao, Weiwei; Wang, Guohui (2020-03-04). "Digital signature scheme for information non-repudiation in blockchain: a state of the art review". EURASIP Journal on Wireless Communications and Networking. 2020 (1). doi:10.1186/s13638-020-01665-w. ISSN 1687-1499. S2CID 212613803.

- ^ Zhou, J.; Lam, K.Y. (May 1999). "Securing digital signatures for non-repudiation". Computer Communications. 22 (8): 710–716. doi:10.1016/s0140-3664(99)00031-6. ISSN 0140-3664.

- ^ Pass, def 135.1

- ^ Goldreich's FoC, vol. 2, def 6.1.2. Pass, def 135.2

- ^ "New Directions in Cryptography", IEEE Transactions on Information Theory, IT-22(6):644–654, Nov. 1976.

- ^ أ ب "Signature Schemes and Applications to Cryptographic Protocol Design", Anna Lysyanskaya, PhD thesis, MIT, 2002.

- ^

Rivest, R.; A. Shamir; L. Adleman (1978). "A Method for Obtaining Digital Signatures and Public-Key Cryptosystems" (PDF). Communications of the ACM. 21 (2): 120–126. CiteSeerX 10.1.1.607.2677. doi:10.1145/359340.359342. S2CID 2873616.

{{cite journal}}: CS1 maint: multiple names: authors list (link) - ^ For example any integer, r, "signs" m=re and the product, s1s2, of any two valid signatures, s1, s2 of m1, m2 is a valid signature of the product, m1m2.

- ^ "The History of Notes and Domino". developerWorks. 2007-11-14. Retrieved 17 September 2014.

- ^ "Constructing digital signatures from a one-way function.", Leslie Lamport, Technical Report CSL-98, SRI International, Oct. 1979.

- ^ "A certified digital signature", Ralph Merkle, In Gilles Brassard, ed., Advances in Cryptology – CRYPTO '89, vol. 435 of Lecture Notes in Computer Science, pp. 218–238, Spring Verlag, 1990.

- ^ "Digitalized signatures as intractable as factorization." Michael O. Rabin, Technical Report MIT/LCS/TR-212, MIT Laboratory for Computer Science, Jan. 1979

- ^ أ ب ت ث "A digital signature scheme secure against adaptive chosen-message attacks.", Shafi Goldwasser, Silvio Micali, and Ronald Rivest. SIAM Journal on Computing, 17(2):281–308, Apr. 1988.

- ^ Moni Naor, Moti Yung: Universal One-Way Hash Functions and their Cryptographic Applications. STOC 1989: 33–43

- ^ "Modern Cryptography: Theory & Practice", Wenbo Mao, Prentice Hall Professional Technical Reference, New Jersey, 2004, pg. 308. ISBN 0-13-066943-1

- ^ Handbook of Applied Cryptography by Alfred J. Menezes, Paul C. van Oorschot, Scott A. Vanstone. Fifth Printing (August 2001) page 445.

- ^ Chip and Skim: cloning EMV cards with the pre-play attack

- ^ أ ب Landrock, Peter; Pedersen, Torben (1998). "WYSIWYS? – What you see is what you sign?". Information Security Technical Report. 3 (2): 55–61. doi:10.1016/S0167-4048(98)80005-8.

- ^ RFC 5758

- ^ "Technology roadmap – Schnorr signatures and signature aggregation". bitcoincore.org (in الإنجليزية). Bitcoin Core. 23 March 2017. Retrieved 1 April 2018.

المراجع

- Goldreich, Oded (2001), Foundations of cryptography I: Basic Tools, Cambridge: Cambridge University Press, ISBN 978-0-511-54689-1

- Goldreich, Oded (2004), Foundations of cryptography II: Basic Applications (1. publ. ed.), Cambridge [u.a.]: Cambridge Univ. Press, ISBN 978-0-521-83084-3

- Pass, Rafael, A Course in Cryptography, https://www.cs.cornell.edu/courses/cs4830/2010fa/lecnotes.pdf, retrieved on 31 December 2015

للاستزادة

- J. Katz and Y. Lindell, "Introduction to Modern Cryptography" (Chapman & Hall/CRC Press, 2007)

- Stephen Mason, Electronic Signatures in Law (4th edition, Institute of Advanced Legal Studies for the SAS Digital Humanities Library, School of Advanced Study, University of London, 2016). ISBN 978-1-911507-00-0.

- Lorna Brazell, Electronic Signatures and Identities Law and Regulation (2nd edn, London: Sweet & Maxwell, 2008);

- Dennis Campbell, editor, E-Commerce and the Law of Digital Signatures (Oceana Publications, 2005).

- M. H. M Schellenkens, Electronic Signatures Authentication Technology from a Legal Perspective, (TMC Asser Press, 2004).

- Jeremiah S. Buckley, John P. Kromer, Margo H. K. Tank, and R. David Whitaker, The Law of Electronic Signatures (3rd Edition, West Publishing, 2010).

- Digital Evidence and Electronic Signature Law Review Free open source

- CS1 الإسبانية-language sources (es)

- جميع الصفحات التي تحتاج تنظيف

- مقالات بالمعرفة تحتاج توضيح from September 2010

- Articles with hatnote templates targeting a nonexistent page

- مقالات ذات منظور ثقافي جغرافي محدود

- المقالات needing additional references from January 2015

- كل المقالات needing additional references

- Digital signature