هجوم انتحال شخصية

في سياق أمن المعلومات، وعلى وجه الخصوص أمن الشبكات، فإن هجوم انتحال شخصية Spoofing attack هو موقف يتعرف فيه شخص أو برنامج على أنه شخص آخر بنجاح عن طريق تزوير البيانات، للحصول على ميزة غير مشروعة.[1]

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

الإنترنت

انتحال الشخصية وTCP/IP

لا توفر العديد من الپروتوكولات في مجموعة TCP/IP آليات لمصادقة مصدر الرسالة أو وجهتها، مما يجعلها عرضة لهجمات الانتحال عندما لا تتخذ التطبيقات احتياطات إضافية للتحقق من هوية إرسال أو استقبال المضيف. يمكن استخدام انتحال IP وخداع پروتوكول تحليل العنوان بشكل خاص للاستفادة من هجوم رجل في الوسط ضد مضيفين على شبكات الحاسوب. قد يتم التخفيف من هجمات الانتحال التي تستفيد من پروتوكولات مجموعة TCP/IP باستخدام جدران الحماية القادرة على فحص الحزمة العميق أو عن طريق اتخاذ تدابير للتحقق من هوية المرسل أو المستلم للرسالة.

انتحال أسماء النطاقات

يُستخدم مصطلح "انتحال أسماء النطاقات" (أو ببساطة "انتحال المجال") بشكل عام لوصف فئة واحدة أو أكثر من هجمات التصيد الاحتيالي التي تعتمد على تزوير أو تحريف اسم نطاق الإنترنت.[2][3] وقد صُمّم لإقناع المستخدمين المطمئنين بزيارة موقع وب بخلاف ذلك المقصود، أو فتح بريد إلكتروني غير موجود في الواقع من العنوان المعروض (أو الظاهر على ما يبدو).[4] على الرغم من انتشار هجمات انتحال مواقع الوب والبريد الإلكتروني على نطاق واسع، فإن أي خدمة تعتمد على تحليل اسم النطاق قد يتم اختراقها.

انتحال المُرجع

تسمح بعض مواقع الوب، خاصة مواقع الدفع الإباحية، بالوصول إلى موادها فقط من بعض الصفحات المعتمدة (تسجيل الدخول). يُفرض ذلك عن طريق التحقق من عنوان المُرجع لطلب HTTP. ومع ذلك، يمكن تغيير رأس المُرجع هذا (المعروف باسم "انتحال المُرجع أو" انتحال Ref-tar")، مما يسمح للمستخدمين بالحصول على وصول غير مصرح به إلى المواد.

إفساد شبكات تبادل الملفات

يمكن أن يشير مصطلح "الانتحال" إلى أصحاب حقوق التأليف والنشر الذين يضعون إصدارات مشوهة أو غير قابلة للتمييز من الأعمال على شبكات مشاركة الملفات.

انتحال عنوان البريد الإلكتروني

يمكن انتحال معلومات المرسل الموضحة في البريد الإلكتروني (المجال From:) بسهولة. يتم استخدام هذه التقنية بشكل شائع بواسطة مرسلي البريد العشوائي لإخفاء أصل رسائل البريد الإلكتروني الخاصة بهم ويؤدي إلى مشاكل مثل التوجيه الخاطئ للرسائل المُرجَعة (على سبيل المثال البريد الإلكتروني المُرجَع بشكل عشوائي).

يُنتحل عنوان البريد الإلكتروني مثل كتابة عنوان إرجاع مزور باستخدام البريد العادي. طالما أن الحرف يناسب الپروتوكول، (مثل الطابع، الرمز البريدي) فإن پروتوكول نقل البريد البسيط (SMTP) سيرسل الرسالة. يمكن القيام بذلك باستخدام خادم بريد مع تلنت.[5]

تحديد الموقع الجغرافي

يحدث انتحال تحديد الموقع الجغرافي عندما يطبق المستخدم تقنيات لجعل أجهزته تبدو وكأنها في مكان آخر غير مكانها الفعلي. يعد انتحال الموقع الجغرافي الأكثر شيوعاً من خلال استخدام وكيل شبكة افتراضية خاصة (VPN) أو وكيل DNS لكي يبدو أن المستخدم موجود في بلد مختلف أو ولاية أو إقليم غير المكان الذي توجد فيه بالفعل. وفقاً لدراسة أجرتها گلوبلوبإندكس، فإن 49٪ من مستخدمي VPN العالميين يستخدمون شبكات VPN بشكل أساسي للوصول إلى محتوى ترفيهي مقيد إقليمياً.[6]يُشار أيضاً إلى هذا النوع من انتحال تحديد الموقع الجغرافي بالقرصنة الجغرافية، نظراً لأن المستخدم يقوم بالوصول بشكل غير قانوني إلى مواد محمية بحقوق الطبع والنشر عبر تقنية انتحال تحديد الموقع الجغرافي. مثال آخر على انتحال الموقع الجغرافي حدث عندما استخدم لاعب پوكر عبر الإنترنت في كاليفورنيا تقنيات انتحال تحديد الموقع الجغرافي للعب البوكر عبر الإنترنت في نيوجرزي، بما يتعارض مع قانون ولاية كاليفورنيا ونيوجرزي.[7] أثبت دليل تحديد الموقع الجغرافي الشرعي أن الموقع الجغرافي خادع وخسر اللاعب أكثر من 90 ألف دولار من المكاسب.

التهاتف

انتحال هوية المتصل

غالباً ما توفر شبكات الهاتف العامة معلومات معرّف المتصل، والتي تتضمن رقم المتصل وأحياناً اسم المتصل، مع كل مكالمة. ومع ذلك، فإن بعض التقنيات (خاصة في شبكات نقل الصوت عبر پروتوكول الإنترنت تسمح للمتصلين بتزوير معلومات هوية المتصل وتقديم أسماء وأرقام مزيفة. تقوم البوابات بين الشبكات التي تسمح بمثل هذا الانتحال والشبكات العامة الأخرى بإعادة توجيه تلك المعلومات الخاطئة. نظراً لأن المكالمات المخادعة يمكن أن تنشأ من دول أخرى، فقد لا تنطبق القوانين في بلد المتلقي على المتصل. هذا يحد من فعالية القوانين ضد استخدام معلومات هوية المتصل المخادعة لمزيد من الاحتيال عبر الإنترنت.[8][المصدر لا يؤكد ذلك]

انتحال الهوية الملاحية

اقترح البعض أن this section أن تـُفصـَل بعيداً إلى مقال آخر بعنوان GNSS spoofing. (ناقش) (September 2020) |

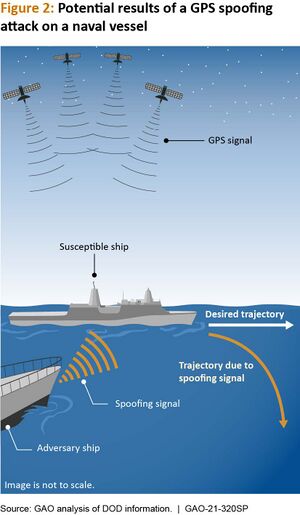

يحاول هجوم انتحال نظام سواتل ملاحة عالمي (GNSS) خداع مستقبِل GNSS عن طريق بث إشارات GNSS مزيفة، مصممة لتشبه مجموعة من إشارات GNSS العادية، أو عن طريق إعادة بث إشارات حقيقية تم التقاطها في مكان آخر أو في وقت مختلف. يمكن تعديل هذه الإشارات المخادعة بطريقة تجعل جهاز الاستقبال يقدر موقعه في مكان آخر غير مكانه الفعلي، أو أن يكون في مكانه ولكن في وقت مختلف، على النحو الذي يحدده المهاجم. يبدأ أحد الأشكال الشائعة لهجوم انتحال نظام GNSS، والذي يطلق عليه عادةً هجوم الترحيل، ببث إشارات متزامنة مع الإشارات الحقيقية التي يلاحظها جهاز الاستقبال المستهدف. يتم بعد ذلك زيادة قوة الإشارات المزيفة تدريجياً وإبعادها عن الإشارات الحقيقية. لقد قيل أن الاستيلاء على طائرة بدون طيار لوكهيد RQ-170 في شمال شرق إيران في ديسمبر 2011 كانت نتيجة لمثل هذا الهجوم.[9] تم التنبؤ بهجمات انتحال GNSS ومناقشتها في مجتمع GNSS سابقًا، ولكن لم يتم تأكيد أي مثال معروف لهجوم انتحال ضار.[10][11][12]تم تنفيذ هجوم "إثبات المفهوم" بنجاح في يونيو 2013، عندما تم توجيه اليخت الفاخر White Rose of Drachs بشكل خاطئ بإشارات GPS مخادعة من قبل مجموعة من طلاب هندسة الطيران من مدرسة كوكرل للهندسة في جامعة تكساس في أوستن. كان الطلاب على متن اليخت، مما سمح لمعدات الانتحال الخاصة بهم بالتغلب تدريجياً على قوة إشارة أقمار كوكبة GPS الفعلية، مما أدى إلى تغيير مسار اليخت.[13][14][15]

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

قدرة روسيا على انتحال المحددات الجغرافية

في يونيو 2017، اشتكت ما يقرب من عشرين سفينة في البحر الأسود من شذوذ في نظام تحديد المواقع العالمي الأمريكي (GPS)، مما يُظهر نقل السفن أميالاً من موقعها الفعلي، فيما يعتقد البروفيسور تود همفريز أنه على الأرجح هجوم انتحال.[15][16]قادت شذوذات نظام تحديد المواقع العالمي (GPS) حول قصر پوتن وكرملين موسكو الباحثين إلى الاعتقاد بأن السلطات الروسية تستخدم انتحال GPS أينما كان ڤلاديمير پوتن، مما يؤثر على حركة المرور البحرية.[15][17] كانت هناك حوادث إضافية تنطوي على انتحال روسي لنظام تحديد المواقع العالمي (GPS) بما في ذلك انتحال من النرويج أثناء تدريبات الناتو التي أدت إلى اصطدام السفن (غير مؤكدة من قبل السلطات) [18] وانتحال عسكري روسي من سوريا أثر على المطار الإسرائيلي الرئيسي في تل أبيب.[19]

انتحال نظام تحديد المواقع العالمي بالراديو المعرَّف برمجياً

منذ ظهور الراديو محدد بالبرمجيات، أصبحت تطبيقات محاكاة نظام تحديد المواقع العالمي متاحة لعامة الناس. وقد أدى ذلك إلى جعل انتحال نظام تحديد المواقع العالمي (GPS) أكثر سهولة، مما يعني أنه يمكن تنفيذه بتكلفة محدودة وبقليل من المعرفة التقنية.[20]لا يزال يتعين إثبات ما إذا كانت هذه التكنولوجيا تنطبق على أنظمة GNS الأخرى.

منع انتحال نظام سواتل الملاحة العالمي

هناك طرق مختلفة لمنع انتحال نظام سواتل الملاحة العالمي. توجد بالفعل بعض الأجهزة وبعض الأنظمة المستندة إلى البرامج. هناك طريقة مبسطة لتحسين مرونة معدات نظام سواتل الملاحة العالمي ضد هجمات الانتحال التي لا تتطلب تغييرات في الأجهزة وهي غير محددة لمستقبلات GPS وبنية كل نظام وهي تستخدم برامج مكافحة الانتحال. يمكن إضافة برنامج مكافحة انتحال مشابه لحل مكافحة الفيروسات إلى أي جزء من نظام تتم فيه معالجة بيانات GNSS. هذه التكنولوجيا السلسة لمكافحة الانتحال قادرة على اكتشاف إشارات GNSS الخاطئة ويمكنها تحذير أو إيقاف النظام من استخدام المدخلات المصنعة لمزيد من المعالجة. يمكن لوظيفة الاكتشاف المستندة إلى البرامج أن تمنع تأثيرات هجمات الانتحال دون تعديل أجهزة معدات GNSS يدوياً مثل الهوائيات. بالإضافة إلى ذلك، يسمح حل البرنامج المتصل بالتحديثات المنتظمة من أجل البقاء محدثاً، تماماً مثل مكافحة الفيروسات، مع أساليب الهجوم المتطورة باستمرار. أصدرت وزارة الأمن الداخلي، بالتعاون مع المركز الوطني لتكامل الأمن السيبراني والاتصالات (NCCIC) ومركز التنسيق الوطني للاتصالات (NCC)، ورقة تسرد طرق لمنع هذا النوع من الانتحال. بعض من أهم وأكثر التعليمات الموصى باستخدامها هي:[21]

- هوائيات تشويش. ثبت الهوائيات حيث لا تكون مرئية من المواقع التي يمكن الوصول إليها بشكل عام أو أخفِ مواقعها الدقيقة عن طريق إدخال عوائق لإخفاء الهوائيات.

- أضف جهاز استشعار/مانع. يمكن لأجهزة الاستشعار اكتشاف خصائص التداخل، التشويش، وإشارات الانتحال، وتوفير إشارة محلية لهجوم أو حالة شاذة، وإبلاغ التنبيهات إلى موقع مراقبة عن بعد، وجمع البيانات والإبلاغ عنها لتحليلها لأغراض قضائية.[22]

- قم بتمديد القوائم البيضاء المخادعة للبيانات إلى أجهزة الاستشعار. تم تنفيذ القوائم البيضاء الحالية لانتحال البيانات ويتم تنفيذها في البرامج المرجعية الحكومية، وينبغي أيضاً تنفيذها في أجهزة الاستشعار.

- استخدم المزيد من أنواع إشارات GNSS. تعد إشارات GPS المدنية الحديثة أكثر قوة من إشارة L1 ويجب الاستفادة منها لزيادة المقاومة للتداخل والتشويش والانتحال.

- قلل زمن الوصول في التعرف على التداخل والتشويش والانتحال والإبلاغ عنه. إذا تم تضليل جهاز الاستقبال من خلال هجوم قبل التعرف على الهجوم والإبلاغ عنه، فقد تتلف أجهزة النسخ الاحتياطي بواسطة جهاز الاستقبال قبل التسليم.

يمكن لاستراتيجيات التثبيت والتشغيل وفرص التطوير أن تعزز بشكل كبير قدرة مستقبلات GPS والمعدات المرتبطة بها للدفاع ضد مجموعة من هجمات التداخل والتشويش والانتحال. يوفر برنامج الكشف الحيادي للنظام والمستقبل إمكانية التطبيق كحل متعدد الصناعات. يمكن تنفيذ البرامج في أماكن مختلفة داخل النظام، اعتماداً على مكان استخدام بيانات GNSS، على سبيل المثال كجزء من البرنامج الثابت للجهاز أو نظام التشغيل أو على مستوى التطبيق.[بحاجة لمصدر]

وقد اقتُرحت طريقة من قبل باحثون من قسم الهندسة الكهربائية وهندسة الحاسبات في جامعة مريلاند، كولدج پارك وكلية المعلومات البصرية والإلكترونية في جامعة هواژونگ للعلوم والتكنولوجيا تهدف إلى المساعدة في التخفيف من آثار انتحال نظام GNSS الهجمات باستخدام البيانات من حافلة شبكة منطقة تحكم المركبات (CAN). وستُقارن المعلومات ببيانات GNSS المستلمة ومقارنتها من أجل الكشف عن حدوث هجوم انتحال وإعادة بناء مسار قيادة السيارة باستخدام تلك البيانات التي جُمعت. وستُدمج خصائص مثل سرعة السيارة وزاوية التوجيه ونمذجة الانحدار من أجل تحقيق حد أدنى للخطأ في موضع 6.25 متر.[23] وبالمثل، فإن إحدى الطرق التي حددها الباحثون في عام 2016 IEEE تناقش ورقة مؤتمر ندوة المركبات الذكية فكرة استخدام نظام التحكم في التطواف التعاوني التكيفي (CACC) والاتصالات من مركبة إلى مركبة (V2V) من أجل تحقيق هدف مماثل. في هذه الطريقة، يتم استخدام قدرات الاتصال لكل من السيارات وقياسات الرادار للمقارنة مع موقع GNSS المقدم لكلا السيارتين لتحديد المسافة بين السيارتين والتي يتم مقارنتها بعد ذلك بقياسات الرادار والتحقق منها للتأكد من تطابقها. إذا تطابق الطولان داخل قيمة حدية، فلن يحدث انتحال، ولكن فوق هذا الحد، يشعر المستخدم بالقلق حتى يتمكن من اتخاذ إجراء.[24]

الانتحال الصوتي

تلعب تكنولوجيا المعلومات دوراً كبيراً بشكل متزايد في عالم اليوم، ويتم استخدام طرق مصادقة مختلفة لتقييد الوصول إلى موارد المعلومات، بما في ذلك القياسات الحيوية للصوت. تتضمن أمثلة استخدام أنظمة التعرف على السماعات أنظمة الخدمات المصرفية عبر الإنترنت، وتحديد هوية العميل أثناء الاتصال بمركز الاتصال، بالإضافة إلى التعريف السلبي لمجرم محتمل باستخدام "قائمة سوداء" معدة مسبقاً.[25]

تتطور التقنيات المتعلقة بتركيب ونمذجة الكلام بسرعة كبيرة، مما يسمح لك بإنشاء تسجيلات صوتية لا يمكن تمييزها تقريباً عن التسجيلات الحقيقية. تسمى هذه الخدمات بخدمات تحويل النص إلى كلام (TTS) أو نقل النمط. الهدف الأول هو خلق شخص جديد. والثاني يهدف إلى التعريف على أنه آخر في نظم تحديد الصوت.

ينشغل عدد كبير من العلماء بتطوير خوارزميات قادرة على تمييز الصوت المركب للآلة عن الصوت الحقيقي. من ناحية أخرى، تحتاج هذه الخوارزميات إلى اختبار شامل للتأكد من أن النظام يعمل بالفعل.[26]

انظر أيضاً

- انتحال نظام أسماء النطاقات – فئة من هجمات التصيد التي تعتمد على تزوير أو تحريف اسم نطاق الإنترنت

- DNS spoofing

- Email spoofing

- IP address spoofing

- IDN homograph attack، خلط الحروف من أبجديات مختلفة لخداع مستخدم غير مرتاب للثقة والنقر على رابط، يُعرف أيضاً باسم "انتحال البرنامج النصي".

- انتحال الموقع

- LAND attack باستخدام حزم الشبكة المُنتحَلة

- MAC spoofing

- التصيد الاحتيالي (غالباً عبر الهاتف أو البريد الإلكتروني).

- Stream cipher attacks

المرافق القياسية التي قد تُخرّب

- Protocol spoofing (من أجل استخدام واحد آخر أكثر ملاءمة).

المراجع

- ^ Jindal, K.; Dalal, S.; Sharma, K. K. (February 2014). "Analyzing Spoofing Attacks in Wireless Networks". 2014 Fourth International Conference on Advanced Computing Communication Technologies: 398–402. doi:10.1109/ACCT.2014.46. ISBN 978-1-4799-4910-6. S2CID 15611849.

- ^ "Canadian banks hit by two-year domain name spoofing scam". Finextra. 9 January 2020.

- ^ "Domain spoofing". Barracuda Networks.

- ^ Tara Seals (August 6, 2019). "Mass Spoofing Campaign Abuses Walmart Brand". threatpost.

- ^ Gantz, John; Rochester, Jack B. (2005). Pirates of the Digital Millennium. Upper Saddle River, NJ 07458: Prentice Hall. ISBN 0-13-146315-2.

{{cite book}}: CS1 maint: location (link) - ^ "VPNs Are Primarily Used to Access Entertainment". GlobalWebIndex Blog (in الإنجليزية البريطانية). 2018-07-06. Retrieved 2019-04-12.

- ^ Hintze, Haley (2019-03-09). "California Online Poker Pro Forfeits Over $90,000 for Geolocation-Evading New Jersey Play". Flushdraw.net (in الإنجليزية البريطانية). Retrieved 2019-04-12.

- ^ Schneier, Bruce (3 March 2006). "Caller ID Spoofing". schneier.com. Retrieved 16 January 2011.

- ^ Scott Peterson; Payam Faramarzi (December 15, 2011). "Exclusive: Iran hijacked US drone, says Iranian engineer". Christian Science Monitor.

- ^ Wen, Hengqing; Huang, Peter; Dyer, John; Archinal, Andy; Fagan, John (2004). "Countermeasures for GPS signal spoofing" (PDF). University of Oklahoma. Archived from the original (PDF) on 15 March 2012. Retrieved 16 December 2011.

- ^ Humphreys, T.E.; Ledvina, B. M.; Psiaki, M.; O'Hanlon, B. W.; Kintner, P.M. (2008). "Assessing the Spoofing Threat: Development of a Portable GPS Civilian Spoofer" (PDF). Ion GNSS. Retrieved 16 December 2011.

- ^ Jon S. Warner; Roger G. Johnston (December 2003). "GPS Spoofing Countermeasures". homelandsecurity.org. Archived from the original on 7 February 2012. Retrieved 16 December 2011.

{{cite journal}}: Cite journal requires|journal=(help) - ^ "Students Hijack Luxury Yacht". Secure Business Intelligence Magazine.

- ^ "UT Austin Researchers Successfully Spoof an $80 million Yacht at Sea". The University of Texas at Austin. 29 July 2013. Retrieved 5 February 2015.

- ^ أ ب ت Lied, Henrik (September 18, 2017). "GPS freaking out? Maybe you're too close to Putin". Norwegian Broadcasting Corporation. Archived from the original on September 25, 2017.

- ^ Goward, Dana A. (July 11, 2017). "Mass GPS Spoofing Attack in Black Sea?". The Maritime Executive.

An apparent mass and blatant, GPS spoofing attack involving over 20 vessels in the Black Sea last month has navigation experts and maritime executives scratching their heads.

- ^ Norwegian Broadcasting Corporation (September 14, 2017). "Moscow correspondent Morten Jentoft shows GPS trouble near Kremlin". YouTube. Retrieved September 25, 2017.

- ^ BBC News (12 November 2018). "Russia suspected of jamming GPS signal in Finland". BBC News. Retrieved 28 December 2019 – via BBC.

- ^ Times Of Israel (5 August 2019). "Disruption of GPS systems at Ben Gurion Airport resolved after 2 months". Retrieved 29 December 2019 – via Times of Israel.

- ^ DEFCONConference (27 October 2017). "DEF CON 25 - David Robinson - Using GPS Spoofing to control time". Retrieved 7 April 2018 – via YouTube.

- ^ The Department of Homeland Security. "Improving the Operation and Development of Global Positioning System (GPS) Equipment Used by Critical Infrastructure". Retrieved November 12, 2017.

- ^ Lundberg, Erik; McMichael, Ian (2018). "Novel Timing Antennas for Improved GNSS Resilience" (PDF). Mitre Corporation.

- ^ Wang, Qian & Lu, Zhaojun & Qu, Gang. (2018). Edge Computing based GPS Spoofing Detection Methods. 10.1109/ICDSP.2018.8631600.

- ^ (2016) "GPS spoofing detection and mitigation using Cooperative Adaptive Cruise Control system" in 2016 IEEE Intelligent Vehicles Symposium (IV), 2016-.: 1091–1096. doi:10.1109/IVS.2016.7535525.

- ^ Shchemelinin, Vadim; Topchina, Mariia; Simonchik, Konstantin (2014). Ronzhin, Andrey; Potapova, Rodmonga; Delic, Vlado (eds.). "Vulnerability of Voice Verification Systems to Spoofing Attacks by TTS Voices Based on Automatically Labeled Telephone Speech". Speech and Computer. Lecture Notes in Computer Science (in الإنجليزية). Cham: Springer International Publishing. 8773: 475–481. doi:10.1007/978-3-319-11581-8_59. ISBN 978-3-319-11581-8.

- ^ Sinitca, Aleksandr M.; Efimchik, Nikita V.; Shalugin, Evgeniy D.; Toropov, Vladimir A.; Simonchik, Konstantin (January 2020). "Voice Antispoofing System Vulnerabilities Research". 2020 IEEE Conference of Russian Young Researchers in Electrical and Electronic Engineering (EIConRus). St. Petersburg and Moscow, Russia: IEEE: 505–508. doi:10.1109/EIConRus49466.2020.9039393. ISBN 978-1-7281-5761-0. S2CID 214595791.

- CS1 maint: location

- CS1 الإنجليزية البريطانية-language sources (en-gb)

- Short description matches Wikidata

- Articles with hatnote templates targeting a nonexistent page

- مقالات ذات عبارات بحاجة لمصادر

- Articles أن تُفصَل عن September 2020

- All articles to be split

- أمن شبكة الحاسوب

- أمن البيانات

- أنواع الهجمات السيبرانية