جريمة سيبرانية

| علم الجريمة |

|---|

|

| Main Theories |

| Methods |

| Subfields and other major theories |

| Browse |

الجريمة السيبرانية إنگليزية: Cybercrime وهي الجريمة التي تشمل حاسوب و شبكة.[1][2]قد يكون الحاسب قد تم استخدامه في ارتكاب جريمة، أو قد يكون الهدف.[3] قد تضر الجرائم السيبرانية بأمن شخص ما وعافيته المالية.[4][5]

هناك العديد من مخاوف الخصوصية المحيطة بالجرائم الإلكترونية عندما يتم اعتراض المعلومات السرية أو الكشف عنها، بشكل قانوني أو غير ذلك. على الصعيد الدولي، تنخرط الجهات الحكومية وغير الحكومية في جرائم الإنترنت، بما في ذلك التجسس، و السرقة المالية، وغيرها من الجرائم العابرة للحدود. يشار أحياناً إلى الجرائم الإلكترونية التي تعبر الحدود الدولية وتنطوي على أفعال دولة قومية واحدة على الأقل باسم قتال الإنترنت. يصف وارن بافيت الجريمة السيبرانية بأنها "المشكلة الأولى مع البشرية"[6] و"يشكل مخاطر حقيقية على البشرية."[7]

قدر تقرير (برعاية ماكافي) نُشر في عام 2014 أن الأضرار السنوية التي لحقت بالاقتصاد العالمي بلغت 445 مليار دولار.[8]وقد توقع تقرير صدر عام 2016 عن شركة أمن سيبراني بتكلف الأضرار العالمية الناتجة عن الجرائم السيبرانية تصل إلى 6 تريليونات دولار سنوياً بحلول عام 2021 و10.5 تريليون دولار سنوياً بحلول عام 2025.[9]

ضاع ما يقرب من 1.5 مليار دولار في عام 2012 بسبب الاحتيال على بطاقات الائتمان والخصم عبر الإنترنت في الولايات المتحدة.[10] في عام 2018، خلُصت دراسة أجراها مركز الدراسات الاستراتيجية والدولية (CSIS)، بالشراكة مع ماكافي، إلى أن ما يقرب من واحد بالمائة من إجمالي الناتج المحلي الشامل، ما يقرب من 600 مليار دولار، يتم فقده بسبب الجرائم السيبرانية كل عام.[11] وقد أكد تقرير المخاطر العالمية الصادر عن المنتدى الاقتصادي العالمي 2020 أن هيئات الجرائم السيبرانية المنظمة تتضافر لارتكاب أنشطة إجرامية عبر الإنترنت مع تقدير احتمالية اكتشافها ومقاضاتها بنسبة أقل من 1 في المائة في الولايات المتحدة.[12]

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

التصنيفات

مع الحد من الجريمة التقليدية، لا تزال المجتمعات العالمية تشهد نمواً متقطعاً في الجرائم السيرانية.[13] تشمل جرائم الحاسوب مجموعة واسعة من الأنشطة، من الجرائم المالية إلى عمليات الاحتيال، من خلال الاتجار عبر الإنترنت والاحتيال على الإعلانات [14] [15]

جرائم الاحتيال المالي

الاحتيال عبر الحاسب هو أي تحريف غير نزيه للحقيقة يُقصد به السماح للآخر بفعل أو الامتناع عن فعل شيء يسبب الخسارة. في هذا السياق، سينتج عن الاحتيال الحصول على منفعة من خلال:

- التغيير بطريقة غير مصرح بها. يتطلب ذلك القليل من الخبرة الفنية وهو شكل شائع من أشكال السرقة من قبل الموظفين الذين يغيرون البيانات قبل إدخال أو إدخال بيانات كاذبة، أو عن طريق إدخال تعليمات غير مصرح بها أو استخدام عمليات غير مصرح بها;

- تعديل المخرجات أو إتلافها أو قمعها أو سرقتها، عادةً لإخفاء المعاملات غير المصرح بها. هذا من الصعب اكتشافه;

- تعديل أو حذف البيانات المخزنة;[16]

يمكن تسهيل أشكال الاحتيال الأخرى باستخدام أنظمة الحاسب، بما في ذلك الاحتيال المصرفي والاتجار بالبطاقات وسرقة الهوية والابتزاز والسرقة من المعلومات السرية. غالباً ما تؤدي هذه الأنواع من الجرائم إلى فقدان المعلومات الخاصة أو المعلومات النقدية.

الإرهاب السيبراني

قام المسؤولون الحكوميون وتكنولوجيا المعلومات المتخصصون في الأمن بتوثيق زيادة كبيرة في مشاكل الإنترنت وعمليات الاحتيال على الخادم منذ أوائل عام 2001. وهناك قلق متزايد بين الوكالات الحكومية مثل مكتب التحقيقات الفيدرالي (FBI) ووكالة المخابرات المركزية (CIA) أن مثل هذه الاختراقات هي جزء من جهد منظم من قبل الإرهاب السيبراني أجهزة استخبارات أجنبية، أو مجموعات أخرى لرسم خرائط للثغرات الأمنية المحتملة في الأنظمة الحيوية.[17]الإرهابي السيبراني هو الشخص الذي يرهب أو يجبر حكومة أو منظمة على تعزيز أهدافه السياسية أو الاجتماعية من خلال شن هجوم قائم على الحاسب ضد أجهزة الحاسب أو الشبكات أو المعلومات المخزنة عليها.

يمكن تعريف الإرهاب السيبراني، بشكل عام، بأنه عمل من أعمال الإرهاب المرتكب من خلال استخدام الفضاء الإلكتروني أو موارد الحاسب (پاركر 1983). على هذا النحو، يمكن اعتبار قطعة دعائية بسيطة على الإنترنت مفادها أنه ستكون هناك هجمات بالقنابل خلال الأعياد إرهاباً إلكترونياً. هناك أيضاً أنشطة قرصنة موجهة نحو الأفراد والعائلات، تنظمها مجموعات داخل الشبكات، تميل إلى إثارة الخوف بين الناس، وإظهار القوة، وجمع المعلومات ذات الصلة بتدمير حياة الناس، والسرقات، والابتزاز، وما إلى ذلك.[18]

الابتزاز السيبراني

يحدث الابتزاز السيبراني عندما يتعرض موقع وب أو خادم بريد إلكتروني أو نظام حاسب أو يتعرض للتهديد برفض متكرر للخدمة أو هجمات أخرى من قبل قراصنة ضارين. يطلب هؤلاء المتسللون المال مقابل الوعد بوقف الهجمات وتقديم "الحماية". وفقاً لـ مكتب التحقيقات الفدرالي، يهاجم المبتزون عن الجرائم السيبرانية بشكل متزايد مواقع الشركات والشبكات، ويعيقون قدرتهم على العمل ويطالبون بدفعات لاستعادة خدماتهم. يتم الإبلاغ عن أكثر من 20 حالة كل شهر إلى مكتب التحقيقات الفيدرالي، ولا يتم الإبلاغ عن العديد منها من أجل إبقاء اسم الضحية بعيداً عن المجال العام. عادةً ما يستخدم الجناة الهجوم الموزع للحرمان من الخدمات.[19] ومع ذلك، توجد تقنيات أخرى للابتزاز الإلكتروني مثل استقاء معلومات شخصية الابتزاز و الصيد غير المشروع.

من الأمثلة على الابتزاز الإلكتروني الهجوم على سوني پكتشرز لعام 2014.[20]

برامج الفدية هي نوع من الابتزاز الإلكتروني يتم فيه استخدام برنامج ضار لتقييد الوصول إلى الملفات، مما يهدد أحياناً بمحو البيانات بشكل دائم ما لم يتم دفع فدية. يقدر تقرير نشرة الأمن Kapersky Lab 2016 أن الشركة تقع ضحية لبرامج الفدية كل 40 دقيقة.[21] ومن المتوقع أن يهاجم شركة كل 11 دقيقة في عام 2021. مع بقاء البرمجية الخبيثة واحدة من أسرع الجرائم الإلكترونية نمواً في العالم، من المتوقع أن تكلف أضرار برامج الفدية العالمية ما يصل إلى 20 مليار دولار في عام 2021.[22]

الاتجار الجنسي السيبراني

الاتجار الجنسي عبر الإنترنت هو نقل الضحايا ثم عمل بث مباشر لأفعال جنسية قسرية و/أو اغتصاب على كاميرا الوب.[23][24][25][26] يتم اختطاف الضحايا أو تهديدهم أو خداعهم ونقلهم إلى أوكار الجنس السيبراني.'[27][28][29] يمكن أن تكون الأوكار في أي مكان يتوفر فيه للمتاجرين عبر الإنترنت جهاز حاسب أو جهاز لوحي أو هاتف متصل بالإنترنت.[25] يستخدم الجناة شبكات وسائل التواصل الاجتماعي، مؤتمرات الفيديو، وصفحات المواعدة، وغرف الدردشة عبر الإنترنت، والتطبيقات، ومواقع الوب المظلم،[30] ومنصات أخرى.[31]حيث يستخدمون أنظمة الدفع عبر الإنترنت[30][32][33] والعملات المشفرة لإخفاء هوياتهم.[34] يتم إرسال ملايين التقارير عن حدوثه إلى السلطات سنوياً.[35]هناك حاجة إلى تشريعات وإجراءات شرطية جديدة لمكافحة هذا النوع من الجرائم الإلكترونية.[36]

مثال على الاتجار بالجنس عبر الإنترنت هو قضية الغرفة رقم N 2018-2020 في كوريا الجنوبية.[37]

قتال الإنترنت

تلاحظ وزارة الدفاع الأمريكية أن الفضاء الإلكتروني ظهر كمصدر قلق على المستوى الوطني من خلال العديد من الأحداث الأخيرة ذات الأهمية الجيواستراتيجية. من بين هؤلاء، الهجوم على البنية التحتية لـ إستونيا في عام 2007، على يد قراصنة روس مزعومين. في أغسطس 2008، زُعم أن روسيا نفذت مرة أخرى هجمات سيبرانية، وهذه المرة في حملة حركية وغير حركية منسقة ومتزامنة ضد دولة جورجيا. خوفاً من أن تصبح مثل هذه الهجمات هي القاعدة في الحرب المستقبلية بين الدول القومية، يؤثر مفهوم عمليات الفضاء الإلكتروني وسيتم تكييفه من قبل القادة العسكريين المحاربين في المستقبل.[38]

الحواسيب كهدف

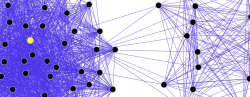

يرتكب هذه الجرائم مجموعة مختارة من المجرمين. على عكس الجرائم التي تستخدم الحواسيب كأداة، تتطلب هذه الجرائم المعرفة الفنية لمرتكبيها. على هذا النحو، مع تطور التكنولوجيا، تتطور طبيعة الجريمة أيضاً. هذه الجرائم جديدة نسبياً، حيث أنها موجودة فقط منذ فترة وجود أجهزة الكمبيوتر - وهو ما يفسر مدى عدم استعداد المجتمع والعالم بشكل عام لمكافحة هذه الجرائم. هناك العديد من الجرائم من هذا النوع تُرتكب يومياً على الإنترنت. نادراً ما يرتكبه المنعزلون، بدلا من ذلك يشمل مجموعات نقابية كبيرة.

تشمل الجرائم التي تستهدف شبكات الحاسب بشكل أساسي ما يلي:

- ڤيروسات الحاسوب

- هجمات الحرمان من الخدمات

- برمجيات خبيثة (أكواد خبيثة)

الحواسيب كأداة

عندما يكون الفرد هو الهدف الرئيسي للجرائم السيبرانية، يمكن اعتبار الحاسب كأداة وليس هدف. تنطوي هذه الجرائم عموماً على خبرة فنية أقل. يتم استغلال نقاط الضعف البشرية بشكل عام. الضرر الذي تم التعامل معه هو إلى حد كبير نفسي وغير ملموس، مما يجعل الإجراءات القانونية ضد المتغيرات أكثر صعوبة. هذه هي الجرائم التي كانت موجودة منذ قرون في العالم الواقعي. عمليات الاحتيال والسرقة وما شابه كانت موجودة حتى قبل تطوير المعدات عالية التقنية. لقد تم إعطاء نفس المجرم ببساطة أداة تزيد من عدد الضحايا المحتملين وتجعل من الصعب تعقبهم والقبض عليهم.[39]

تشمل الجرائم التي تستخدم شبكات الحاسب أو الأجهزة لتحقيق أهداف أخرى ما يلي:

- الاحتيال وسرقة الهوية (على الرغم من أن هذا يستخدم بشكل متزايد البرامج الضارة أو القرصنة أو التصيد الاحتيالي، مما يجعله مثالًا على جريمة "الحاسب كهدف" و "الحاسب كأداة")

- حرب المعلومات

- التصيد الاحتيالي

- البريد العشوائي

- نشر مواد فاحشة غير قانونية أو محتوى مسيء، بما في ذلك المضايقات والتهديدات

إن الإرسال غير المرغوب فيه لمجموعة بريد إلكتروني لأغراض تجارية (بريد مزعج) غير قانوني في بعض الولايات القضائية.

يُنشر التصيد الاحتيالي في الغالب عبر البريد الإلكتروني. قد تحتوي رسائل البريد الإلكتروني الخادعة على روابط لمواقع وب أخرى متأثرة بالبرامج الضارة.[40]أو قد تحتوي على روابط إلى الخدمات المصرفية عبر الإنترنت وهمية أو مواقع وب أخرى مستخدمة لسرقة معلومات الحساب الخاص.

المحتوى الفاحش أو المسيء

قد يكون محتوى مواقع الوب والاتصالات الإلكترونية الأخرى بغيضاً، فاحشاً أو مسيئاً لمجموعة متنوعة من الأسباب. في بعض الحالات، قد تكون هذه الاتصالات غير قانونية.

يختلف مدى عدم قانونية هذه الاتصالات اختلافاً كبيراً بين البلدان، وحتى داخل الدول. إنها منطقة حساسة يمكن للمحاكم أن تشارك فيها في التحكيم بين الجماعات ذات المعتقدات القوية.

أحد مجالات المواد الإباحية على الإنترنت التي كانت هدفاً لأقوى الجهود للحد من ذلك هو استغلال الأطفال في المواد الإباحية، وهو أمر غير قانوني في معظم الولايات القضائية في العالم. وقد عرّف ديباراتي هالدر وك.جيشانكار الجريمة السيبرانية من منظور النوع الاجتماعي وعرّف "الجريمة السيبرانية ضد المرأة" على أنها "جرائم تستهدف النساء بدافع إلحاق الأذى بالضحية نفسياً وجسدياً، باستخدام شبكات الاتصالات الحديثة مثل الإنترنت والهواتف المحمولة".[41]

احتيال الإعلانات

تحظى عمليات الاحتيال بشعبية خاصة بين مجرمي الإنترنت، حيث تقل احتمالية الملاحقة القضائية لعمليات الاحتيال وهي جرائم إلكترونية مربحة بشكل خاص.[42]صنف جان-لوپ ريتش، الأستاذ في كلية السوربون للأعمال، التنوع الكبير في عمليات الاحتيال في الإعلانات التي لوحظت في مجتمعات المجرمين الإلكترونيين إلى ثلاث تصنيفات: (1) الاحتيال في الهوية; (2) الاحتيال في الإسناد; و (3) خدمات احتيال الإعلانات. [15]

يهدف الاحتيال في الهوية إلى انتحال هوية مستخدمين حقيقيين وتضخيم أعداد الجمهور. ترتبط العديد من تقنيات الاحتيال في الإعلانات بهذه الفئة وتتضمن حركة المرور من الروبوتات (القادمة من شركة مضيفة أو مركز بيانات أو من أجهزة مُخترقة); حشو ملفات تعريف الارتباط تزوير خصائص المستخدم، مثل الموقع ونوع المتصفح; حركة المرور الاجتماعية المزيفة (تضليل المستخدمين على الشبكات الاجتماعية عند زيارة الموقع المعلن عنه); وإنشاء إشارات اجتماعية وهمية لجعل الروبوت يبدو أكثر شرعية، على سبيل المثال عن طريق فتح حساب تويتر أو فيسبوك.

يهدف الاحتيال في الإحالة إلى انتحال سلوكيات المستخدمين الحقيقيين (النقرات والأنشطة والمحادثات وما إلى ذلك). تنتمي تقنيات احتيال الإعلانات المتعددة إلى هذه الفئة: الأجهزة المسروقة واستخدام المستخدمين المصابين (من خلال برنامج ضار) كجزء من الروبوتات للمشاركة في حملات الاحتيال الإعلانية; مزارع النقر (الشركات التي يتم دفع رواتب للموظفين ذوي الأجور المنخفضة مقابل النقر أو المشاركة في المحادثات وعروض الشركات التابعة); تصفح محفز إساءة استخدام وضع الفيديو (يتم تسليمه في فتحات لافتة العرض); الإعلانات المخفية (التي لن يشاهدها المستخدمون الحقيقيون أبداً); انتحال المجال (الإعلانات المعروضة على موقع وب بخلاف موقع المزايدة في الوقت الفعلي المعلن عنه); وتصيد النقر (يضطر المستخدم إلى النقر فوق الإعلان).

ترتبط خدمات احتيال الإعلان بجميع خدمات البنية التحتية والاستضافة عبر الإنترنت التي قد تكون مطلوبة لإجراء عمليات احتيال تتعلق بالهوية أو الإسناد. يمكن أن تتضمن الخدمات إنشاء مواقع إلكترونية غير مرغوب فيها (شبكات وهمية لمواقع الوب تم إنشاؤها لتوفير روابط خلفية اصطناعية); خدمات بناء الروابط; خدمات الاستضافة إنشاء صفحات مزيفة وخدعة تنتحل شخصية علامة تجارية مشهورة وتستخدم كجزء من حملة احتيال إعلانية.

تتضمن حملة احتيال الإعلانات الناجحة مزيجاً معقداً من هذه الأنواع الثلاثة من الاحتيال الإعلاني - إرسال حركة مرور وهمية عبر الروبوتات باستخدام حسابات اجتماعية مزيفة وملفات تعريف ارتباط مزيفة; ستنقر الروبوتات على الإعلانات المتوفرة على صفحة احتيال تزيف علامة تجارية مشهورة.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

التحرش أونلاين

في حين أن المحتوى قد يكون مسيئاً بطريقة غير محددة، فإن التحرش يوجه ألفاظاً بذيئة وتعليقات مهينة إلى أفراد محددين مع التركيز على سبيل المثال على الجنس، العنصرية، والدين، والجنسية، والتوجه الجنسي.

هناك حالات يمكن أن يؤدي فيها ارتكاب جريمة باستخدام الحاسب إلى عقوبة مشددة. على سبيل المثال، في قضية "الولايات المتحدة ضد نيل سكوت كرامر"، حُكم على المدعى عليه بعقوبة مشددة وفقاً لـ دليل إرشادات إصدار الأحكام الأمريكية§2G1.3(b)(3) لاستخدامه الهاتف الخلوي من أجل "إقناع القاصر أو حثها أو إغرائها أو إجبارها أو تسهيل سفرها على الانخراط في سلوك جنسي محظور. " استأنف كرامر الحكم على أساس عدم وجود أدلة كافية لإدانته بموجب هذا القانون لأن تهمته تضمنت الإقناع من خلال جهاز كمبيوتر وهاتفه الخلوي تقنياً ليس جهاز حاسب. على الرغم من أن كرامر حاول مناقشة هذه النقطة، فإن دليل إرشادات الأحكام الأمريكية ينص على أن المصطلح "حاسب" يعني إلكترونياً، مغناطيسياً، بصرياً، الكهروكيميائية، أو أي جهاز معالجة بيانات عالي السرعة يقوم بأداء منطقي، حسابي، أو وظائف التخزين، وتشمل أي مرفق لتخزين البيانات أو مرفق اتصالات مرتبط مباشرة بهذا الجهاز أو يعمل معه".

في الولايات المتحدة وحدها، أقرت مزوري وأكثر من 40 ولاية أخرى قوانين ولوائح تعتبر التحرش الشديد عبر الإنترنت عملًا إجرامياً. يمكن معاقبة هذه الأفعال على نطاق فدرالي، مثل قانون الولايات المتحدة 18 القسم 2261A، والذي ينص على أن استخدام أجهزة الحاسب للتهديد أو المضايقة يمكن أن يؤدي إلى عقوبة تصل إلى 20 عاماً، اعتماداً على الإجراء المتخذ.[43]

قامت عدة دول خارج الولايات المتحدة أيضاً بوضع قوانين لمكافحة التحرشات عبر الإنترنت. في الصين، وهي دولة تدعم أكثر من 20 بالمائة من مستخدمي الإنترنت في العالم، مكتب الشؤون التشريعية لمجلس الدولة أصدر قانوناً صارماً ضد تنمر الشباب من خلال مشروع قانون رداً على محرك بحث اللحم البشري.[44][45]أصدرت المملكة المتحدة قانون الاتصالات الخبيثة، من بين أعمال أخرى من 1997 إلى 2013، والتي نصت على إرسال رسائل أو رسائل إلكترونياً اعتبرتها الحكومة "غير محتشمة أو مسيئة بشكل فاضح" و/أو لغة تهدف إلى التسبب في "الكرب والقلق" يمكن أن يؤدي إلى عقوبة السجن لمدة ستة أشهر وغرامة كبيرة محتملة.[46][47] على الرغم من عدم معالجة أستراليا لمسألة التحرش بشكل مباشر، فقد جمعت غالبية المضايقات عبر الإنترنت بموجب قانون القانون الجنائي لعام 1995. كان استخدام الاتصالات السلكية واللاسلكية لإرسال تهديدات أو مضايقة وإحداث جريمة انتهاكاً مباشراً لهذا القانون.[48]

على الرغم من أن حرية التعبير محمية بموجب القانون في معظم المجتمعات الديمقراطية (في الولايات المتحدة يتم ذلك عن طريق التعديل الأول)، إلا أنه لا يشمل جميع أنواع الكلام. في الواقع، يتم تجريم الكلام/النص المنطوق أو المكتوب "بالتهديد الحقيقي" بسبب "نية الأذى أو التخويف". ينطبق ذلك أيضاً على التهديدات عبر الإنترنت أو أي نوع من التهديدات المتعلقة بالشبكة في نص مكتوب أو كلام.

زاد التنمر السيبراني بشكل كبير مع تزايد شعبية الشبكات الاجتماعية عبر الإنترنت. اعتباراً من يناير 2020، تعرض 44٪ من مستخدمي الإنترنت البالغين في الولايات المتحدة "شخصياً لمضايقات عبر الإنترنت."[49]الأطفال الذين يتعرضون للمضايقات عبر الإنترنت يتعاملون مع الآثار الجانبية السلبية والتي تهدد الحياة في بعض الأحيان. في عام 2021، أظهرت التقارير أن 41٪ من الأطفال يعانون من القلق الاجتماعي، و37٪ من الأطفال يعانون من الاكتئاب، و26٪ من الأطفال لديهم أفكار انتحارية.[50]

ورد اسم الإمارات العربية المتحدة في فضيحة تجسس حيث اشترت الدولة الخليجية إلى جانب حكومات قمعية أخرى برنامج التجسس المحمول پگاسوس من مجموعة إنإسأو للمراقبة الجماعية. واستُهدف في إطار الحملة نشطاء وصحفيون بارزون، ومنهم أحمد منصور و الأميرة لطيفة و الأميرة هيا وغيرهم. غادة عويس كانت واحدة من العديد من الصحفيات والناشطات البارزات اللاتي أصبحن هدفا للمضايقات عبر الإنترنت. رفعت عويس دعوى قضائية ضد حاكم الإمارات محمد بن زايد آل نهيان مع متهمين آخرين، متهما إياهم بنشر صورها على الإنترنت. قدم المدعى عليهم، بمن فيهم حاكم الإمارات العربية المتحدة، التماسات لرفض قضية هجوم القرصنة والتسريب.[51]

تهريب المخدرات

يُستخدم سوق الشبكة المظلمة لبيع وشراء العقاقير الترويحية عبر الإنترنت. يستخدم بعض تجار المخدرات تشفير للتواصل مع مروجي المخدرات. كان موقع الشبكة المعتمة طريق الحرير سوقاً رئيسياً عبر الإنترنت للمخدرات قبل إغلاقه من قبل سلطات إنفاذ القانون (ثم أعيد فتحه تحت إدارة جديدة، ثم أغلقه تطبيق القانون مرة أخرى). بعد انهيار طريق الحرير الإصدار 2.0، طريق الحرير ظهرت 3 معاد التحميل. ومع ذلك، كان مجرد سوق أقدم اسمه سوق ديابولوس، الذي استخدم الاسم لمزيد من الظهور من النجاح السابق للعلامة التجارية.[52]

شهدت أسواق دارك نت زيادة في حركة المرور في السنوات الأخيرة لأسباب عديدة. أحد أكبر المساهمين هو إخفاء الهوية والأمان اللذين يتماشيان عند استخدام الأسواق.[53] هناك العديد من الطرق التي يمكنك من خلالها خسارة كل أموالك المستثمرة ويتم اكتشافها عند استخدام أسواق دارك نت. يبذل البائعون والعملاء على حد سواء جهوداً كبيرة للحفاظ على سرية هوياتهم أثناء الاتصال بالإنترنت. الأدوات المستخدمة بشكل شائع هي الشبكات الخاصة الافتراضية وTails وTor للمساعدة في إخفاء أثرها الذي خلفه المحققون. تجعل أسواق دارك نت المستخدم يشعر بالأمان حيث يمكنه الحصول على ما يريد من منزله المريح. يمكن للأشخاص الوصول بسهولة إلى متصفح Tor باستخدام متصفح DuckDuckGo الذي يسمح للمستخدم باستكشاف أعمق بكثير من المتصفحات الأخرى مثل گوگل كروم. ومع ذلك، فإن الوصول إلى سوق غير مشروعة ليس بالأمر السهل مثل كتابته على محرك البحث كما تفعل مع گوگل. تمتلك أسواق دارك نت روابط خاصة تتغير يومياً وتنتهي بـ .onion مقابل .com و .net النموذجي. و.org. للإضافة إلى الخصوصية، فإن أكبر عملة في هذه الأسواق هي بتكوين. تسمح بتكوين بإجراء المعاملات بين الأشخاص من خلال تبادل عناوين المحفظة وعدم الاضطرار إلى معرفة أي شيء عن الشخص الذي ترسل الأموال إليه. [54]

واحدة من أكبر المشكلات التي يواجهها المستخدمون الذين يستخدمون الأسواق هي خروج المروجين أو السوق نفسه من عمليات الاحتيال.[55]هذا هو الوقت الذي عادة ما يتصرف فيه المروج ذو التصنيف العالي كما لو أنه لا يزال يبيع في السوق ويجعل المستخدمين يرسلون لهم الأموال.[56] سيقوم المروج بعد ذلك بإغلاق حسابه بعد تلقي الأموال من عدة مشترين وعدم إرسال ما اشتروه أبداً. يتمتع جميع المروجين المتورطين في أنشطة غير قانونية بفرصة منخفضة في عدم الخروج من الاحتيال عندما لا يرغبون في أن يكونوا بائعين. في عام 2019، زُعم أن سوقاً كاملاً يُدعى وول ستريت ماركت قد تعرض للاحتيال وسرقة 30 مليون دولار من محافظ البائعين والمشترين في عملة بتكوين.[57]

قام العملاء الفدراليون بحملة قمع ضخمة على هذه الأسواق. في يوليو 2017، استولى الوكلاء الفدراليون على أحد أكبر الأسواق المعروفة باسم Alphabay والتي من المفارقات أن أعيد فتحها لاحقاً في أغسطس 2021 تحت سيطرة أحد المسؤولين الأصليين DeSnake.[58][59]عادةً ما يتظاهر المحققون بأنهم مشترون ويطلبون حزماً من بائعي دارك نت على أمل تركهم أثراً يمكنهم اتباعه. في أحد التحقيقات، انتحل أحد المحققين صورة بائع أسلحة نارية ولمدة ستة أشهر تم شراء الأشخاص منهم وقدموا عناوين منازلهم.[60] لقد تمكنوا من إجراء أكثر من عشرة اعتقالات خلال هذا التحقيق الذي استمر ستة أشهر.[60] واحدة أخرى من أكبر حملات إنفاذ القانون هي على البائعين الذين يبيعون الفنتانيل والمواد الأفيونية. مع وفاة الآلاف كل عام بسبب جرعات زائدة من المخدرات، فقد طال انتظار تطبيق القانون لقمع هذه الأسواق.[61]لا يدرك العديد من المروجين الرسوم الإضافية المصاحبة لبيع المخدرات عبر الإنترنت. عادةً ما يتم اتهامهم بغسل الأموال وتكاليف عندما يتم شحن المخدرات في البريد بالإضافة إلى كونهم موزع مخدرات. [62]لكل ولاية قوانينها ولوائحها الخاصة بالمخدرات، لذلك يواجه البائعون رسوماً متعددة من ولايات مختلفة. في عام 2019، حُكم على بائع بالسجن لمدة 10 سنوات بعد بيع الكوكايين والميثامفيتامين تحت اسم JetSetLife. [63]على الرغم من أن العديد من المحققين يقضون الكثير من الوقت في تعقب الأشخاص على مدار عام، فقد تم تحديد 65 مشتبهاً فقط قاموا بشراء وبيع سلع غير قانونية في بعض من أكبر الأسواق.[64] هذا بالمقارنة مع آلاف المعاملات التي تتم يومياً في هذه الأسواق.

- حدثت إحدى أعلى جرائم الحاسب المصرفية التي تم التعرف عليها خلال فترة ثلاث سنوات بدأت في عام 1970. اختلس كبير الصرافين في فرع بارك أڤنيو في نيويورك Union Dime Savings Bank أكثر من 1.5 مليون دولار من مئات الحسابات.[65]

- مجموعة قرصنة تسمى MOD (Masters of Deception)، يُزعم أنها سرقت كلمات مرور وبيانات فنية من Pacific Bell وNynex وشركات هاتفية أخرى بالإضافة إلى العديد من وكالات الائتمان الكبرى وجامعتين رئيسيتين. كانت الأضرار التي لحقت بها جسيمة، حيث تكبدت شركة واحدة، ساوثوسترن بيل خسائر قدرها 370 ألف دولار فقط.[65]

- في عام 1983، استخدم طالب يبلغ من العمر 19 عاماً في جامعة كاليفورنيا في لوس أنجلوس جهاز الحاسب الخاص به لاقتحام نظام الاتصالات الدولية التابع لوزارة الدفاع.[65]

- بين عامي 1995 و1998، تم اختراق خدمة نيوز كورپ عبر االسواتل لمشاهدة مشفرة SKY-TV عدة مرات أثناء عملية تكنولوجية جارية سباق التسلح بين مجموعة قرصنة أوروبية ونيوز كورپ. كان الدافع الأصلي للقراصنة هو مشاهدة إعادة Star Trek في ألمانيا; وهو أمر لم يكن لدى نيوز كورپ حقوق النشر التي تسمح به.[66]

- في 26 مارس 1999، أصابت دودة ميليسا مستنداً على جهاز حاسب الضحية، ثم أرسل هذا المستند تلقائياً وانتشرت نسخة من الفيروس عبر البريد الإلكتروني إلى أشخاص آخرين.

- في فبراير 2000، بدأ فرد ينتقل بالاسم المستعار لـ MafiaBoy سلسلة هجوم رفض الخدمة ضد مواقع الوب البارزة، بما في ذلك ياهو!، دل، E*TRADE، إيباي، وسي إن إن. كان حوالي 50 جهاز حاسب في جامعة ستانفورد، وكذلك أجهزة حاسب في جامعة كاليفورنيا في سانتا باربرا، من بين حاسب الزومبي الذين يرسلون الأصوات في هجمات DDoS. في 3 أغسطس 2000، اتهم المدعون الفدراليون الكنديون MafiaBoy بـ 54 تهمة تتعلق بالوصول غير القانوني إلى أجهزة الحاسب، بالإضافة إلى ما مجموعه عشر تهم إيذاء للبيانات الخاصة بهجماته.

- أفسدت دودة Stuxnet معالجات SCADA الدقيقة، خاصة الأنواع المستخدمة في أجهزة التحكم بالطرد المركزي سيمنز.

- استهدفت فلام (برمجيات خبيثة) بشكل أساسي المسؤولين الإيرانيين في محاولة للحصول على معلومات حساسة.[67]

- سُجلت شبكة الأعمال الروسية (RBN) كموقع إنترنت في عام 2006. في البداية، كان الكثير من نشاطها مشروعاً. ولكن على ما يبدو، سرعان ما اكتشف المؤسسون أنه من الأكثر ربحية استضافة أنشطة غير مشروعة وبدأوا في توظيف خدماتها للمجرمين. تم وصف RBN بواسطة VeriSign بأنه "أتعس من سيئ".[68]يقدم خدمات استضافة الوب والوصول إلى الإنترنت لجميع أنواع الأنشطة الإجرامية والمرفوضة، مع الأنشطة الفردية التي تكسب ما يصل إلى 150 مليون دولار في عام واحد. تخصصت في سرقة الهوية الشخصية وأحياناً احتكرتها لإعادة بيعها. إنه مُنشئ MPack والمشغل المزعوم لـ Storm botnet.

- في 2 مارس 2010، ألقى محققون إسبان القبض على 3 رجال يشتبه في قيامهم بإصابة أكثر من 13 مليون جهاز حاسب حول العالم. تضمنت "الروبوتات" الخاصة بأجهزة الحاسب المصابة أجهزة حاسب داخل أكثر من نصف شركات فورتشن 1000 وأكثر من 40 بنكاً رئيسياً، وفقاً للمحققين.[69]

- في أغسطس 2010، قام عملية التحقيق الدولية Delego، الذي يعمل تحت رعاية وزارة الأمن الداخلي، بإغلاق حلقة Dreamboard للاستغلال الجنسي للأطفال. ويضم الموقع حوالي 600 عضو وقد وزع ما يصل إلى 123 تـِرابايت من المواد الإباحية للأطفال (ما يعادل تقريباً 16000 قرص DVD). حتى الآن هذه هي أكبر محاكمة أمريكية لعصابة دولية استغلال الأطفال في المواد الإباحية; وتم القبض على 52 في جميع أنحاء العالم.[70]

- في يناير 2012، تعرض Zappos.com لخرق أمني بعد تعرض ما يصل إلى 24 مليون من أرقام بطاقات الائتمان والمعلومات الشخصية وعناوين الفواتير والشحن للعملاء للخطر.[71]

- في يونيو 2012 تعرض لينكدإن وإيهارموني للهجوم، مما أدى إلى اختراق 65 مليون تجزئة لكلمة المرور. تم اختراق 30000 كلمة مرور وتم نشر 1.5 مليون كلمة مرور إيهارموني عبر الإنترنت.[72]

- في ديسمبر 2012 تعرض موقع ولز فارگو لهجوم رفض الخدمة. احتمال تسوية 70 مليون عميل و8.5 مليون مشاهد نشط. يعتقد أن البنوك الأخرى معرضة للخطر: بنك أوف أمريكا، ج. پ. مورگان البنك الأمريكي و الخدمات المالية PNC.[73]

- في 23 أبريل 2013، تم اختراق حساب أسوشيتد پرس على تويتر - نشر المخترق تغريدة كاذبة حول هجمات وهمية في البيت الأبيض زعموا أنها تركت الرئيس أوباما مصاباً.[74] أدت هذه التغريدة الخادعة إلى انخفاض قصير بمقدار 130 نقطة من مؤشر داو جونز الصناعي، وإزالة 136 مليار دولار من مؤشر إس وپي 500،[75] والتعليق المؤقت لحساب AP على تويتر. استعاد مؤشر داو جونز لاحقاً مكاسبه في الجلسة.

- في مايو 2017، سجلت 74 دولة برامج الفدية جرائم إلكترونية تسمى "WannaCry"[76]

- الوصول غير المشروع إلى مستشعرات الكاميرا، وأجهزة استشعار الميكروفون، وجهات اتصال دفتر الهاتف، وجميع التطبيقات التي تدعم الإنترنت، والبيانات الوصفية للهواتف المحمولة التي تعمل بنظام أندرويد وآي أو إس (أپل)، تم الوصول إليها من قبل برامج التجسس الإسرائيلية، التي وجد أنها قيد التشغيل في ما لا يقل عن 46 دولة حول العالم. وكان من بين المستهدفين الصحفيون والملكية والمسؤولون الحكوميون.[77][78][79] اتهامات سابقة بقضايا شركات أسلحة إسرائيلية تتدخل في الاتصالات الهاتفية الدولية[80] والهواتف الذكية[81] تم طمسها في 2018 المبلغ عنها.

- في ديسمبر 2019، كشفت استخبارات الولايات المتحدة وتحقيق أجراه نيويورك تايمز أن تطبيق المراسلة الخاص بـ الإمارات العربية المتحدة، توتوك هي أداة تجسس. وكشف البحث أن الحكومة الإماراتية حاولت تتبع كل محادثة وحركة وعلاقة وموعد وصوت وصورة من قاموا بتثبيت التطبيق على هواتفهم.[82]

مكافحة جرائم الحاسوب

من الصعب العثور على مرتكبي الجرائم الإلكترونية ومكافحتهم بسبب استخدامهم للإنترنت في دعم الهجمات عبر الحدود. لا يسمح الإنترنت فقط باستهداف الأشخاص من مواقع مختلفة، ولكن يمكن تضخيم حجم الضرر الذي حدث. يمكن لمجرمي الإنترنت استهداف أكثر من شخص في وقت واحد. توافر المساحات الافتراضية[83] للقطاعين العام والخاص سمحت للجرائم الإلكترونية بأن تصبح حدثاً يومياً.[84] في عام 2018، تلقى مركز شكاوى جرائم الإنترنت 351937 شكوى بجرائم إلكترونية، مما أدى إلى خسارة 2.7 مليار دولار.[85]

التحقيقات

يمكن أن يكون الحاسب مصدراً للأدلة (انظر علوم جنائية رقمية). حتى في حالة عدم استخدام الحاسب بشكل مباشر لأغراض إجرامية، فقد يحتوي على سجلات ذات قيمة للمحققين الجنائيين في شكل logfile. في معظم الدول[86] يتعين على مزودي خدمة الإنترنت، بموجب القانون، الاحتفاظ بملفات السجلات الخاصة بهم لفترة زمنية محددة مسبقاً. فمثلاً; ينص توجيه الاحتفاظ بالبيانات على مستوى أوروبا (ينطبق على جميع [[دولة عضو |الدول الأعضاء]] في الاتحاد الأوروبي) على أنه يجب الاحتفاظ بجميع حركة مرور البريد الإلكتروني لمدة لا تقل عن 12 شهراً.

هناك العديد من الطرق لحدوث الجرائم السيبرانية، وتميل التحقيقات إلى البدء بتتبع عنوان آي پي، ومع ذلك، فهذا ليس بالضرورة أساساً واقعياً يستطيع المحققون حل القضية بناءً عليه. قد تشمل الأنواع المختلفة من الجرائم عالية التقنية أيضاً عناصر الجريمة منخفضة التقنية، والعكس صحيح، مما يجعل المحققين في الجرائم الإلكترونية جزءاً لا غنى عنه من أجهزة إنفاذ القانون الحديثة. تتسم أساليب العمل التحري عن الجرائم السيبرانية بالديناميكية وتتحسن باستمرار، سواء في وحدات الشرطة المغلقة أو في إطار التعاون الدولي.[87]

في الولايات المتحدة، مكتب التحقيقات الفدرالي (FBI)[88]و وزارة الأمن الداخلي (DHS)[89] هي وكالات حكومية تكافح الجرائم السيبرانية. وقام مكتب التحقيقات الفدرالي FBI بتدريب وكلاء ومحللين في مجال الجرائم السيبرانية في مكاتبهم الميدانية ومقارهم الرئيسية.[88] بإشراف وزارة الأمن الداخلي، لدى الخدمة السرية قسم للاستخبارات السيبرانية يعمل على استهداف جرائم الإنترنت المالية. يستخدمون ذكائهم للحماية من الجرائم الإلكترونية الدولية. تعمل جهودهم على حماية المؤسسات، مثل البنوك، من عمليات الاقتحام وخرق المعلومات. مقرها في ألباما، تعمل الخدمة السرية ومكتب خدمات الادعاء في ألاباما معاً لتدريب المهنيين في مجال إنفاذ القانون من خلال إنشاء المعهد الوطني للعلم الجنائي بالحاسب.[89][90][91]يعمل هذا المعهد على تزويد "أعضاء الدولة والمحليين في مجتمع إنفاذ القانون بالتدريب على الاستجابة للحوادث الإلكترونية والتحقيق والفحص الجنائي في الاستجابة للحوادث الإلكترونية والتحقيق والفحص الجنائي."[91]

بسبب الاستخدام الشائع للتشفير وغيرها من التقنيات لإخفاء هويتهم وموقعهم من قبل مجرمي الإنترنت، قد يكون من الصعب تعقب الجاني بعد ارتكاب الجريمة، لذا فإن تدابير المنع ضرورية.[84][92]

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

الوقاية

كما أنشأت وزارة الأمن الداخلي برنامج التشخيص المستمر والتخفيف (CDM). يراقب برنامج آلية التنمية النظيفة الشبكات الحكومية ويؤمنها من خلال تتبع مخاطر الشبكة وتحديد أولوياتها، وإبلاغ موظفي النظام حتى يتمكنوا من اتخاذ الإجراءات.[93] في محاولة لضبط الاختراقات قبل حدوث الضرر، أنشأت وزارة الأمن الداخلي خدمات الأمن السيبراني المحسّنة (ECS) لحماية القطاعين العام والخاص في الولايات المتحدة. توافق وكالة الأمن السيبراني وأمن البنية التحتية على الشركاء الخاصين الذين يقدمون خدمات الكشف عن التسلل والوقاية من خلال ECS ". DNS sinkholing.[93]

التشريع

بسبب القوانين سهلة الاستغلال، يستخدم مجرمو الإنترنت البلدان النامية من أجل التهرب من الكشف والمقاضاة من إنفاذ القانون. في البلدان النامية، مثل الفلپين، تكون القوانين المناهضة للجرائم السيبرانية ضعيفة أو غير موجودة في بعض الأحيان. تسمح هذه القوانين الضعيفة لمجرمي الإنترنت بالضرب من الحدود الدولية والبقاء دون أن يتم اكتشافهم. حتى عند تحديد هويتهم، فإن هؤلاء المجرمين يتجنبون معاقبتهم أو تسليمهم إلى دولة، مثل الولايات المتحدة، التي وضعت قوانين تسمح بالمقاضاة. بينما ثبت أن هذا صعباً في بعض الحالات، استخدمت الوكالات، مثل FBI، الخداع والحيلة للقبض على المجرمين. على سبيل المثال، كان اثنان من المتسللين الروس يتهربان من مكتب التحقيقات الفيدرالي لبعض الوقت. أنشأ مكتب التحقيقات الفيدرالي FBI شركة حوسبة وهمية مقرها في سياتل، واشنطن. وشرعوا في جذب الرجلين الروس إلى الولايات المتحدة من خلال عرض عليهم العمل مع هذه الشركة. وبعد انتهاء المقابلة تم اعتقال المشتبه بهم خارج المبنى. أحياناً تكون الحيل الذكية مثل هذه جزءاً ضرورياً للقبض على مجرمي الإنترنت عندما تجعل التشريعات الضعيفة الأمر مستحيلاً.[94]

أصدر الرئيس باراك أوباما أمراً تنفيذياً في أبريل 2015 لمكافحة الجرائم السيبرانية. يسمح الأمر التنفيذي للولايات المتحدة بتجميد أصول مجرمي الإنترنت المدانين وعرقلة نشاطهم الاقتصادي داخل الولايات المتحدة. هذا هو بعض من أول التشريعات القوية التي تكافح الجريمة الإلكترونية بهذه الطريقة.[95]

اعتمد الاتحاد الأوروبي التوجيه 2013/40/EU. جميع الجرائم الواردة في التوجيهات والتعاريف والمؤسسات الإجرائية الأخرى موجودة أيضاً في اتفاقية جرائم الإنترنت الخاصة بمجلس أوروپا.[96]

ليست الولايات المتحدة والاتحاد الأوروبي فقط هما اللذان يطبقان تدابير جديدة ضد جرائم الإنترنت. في 31 مايو 2017، أعلنت الصين أن قانونها الجديد للأمن السيبراني ساري المفعول في هذا التاريخ.[97]

في أستراليا، تشتمل التشريعات العامة في ولاية الكومنولث والتي يتم تطبيقها لمكافحة الجرائم الإلكترونية عن طريق أحكام الجرائم الجنائية وصلاحيات جمع المعلومات وإنفاذها على القانون الجنائي لعام 1995 (Cth), قانون الاتصالات لعام 1997 (Cth) وتعزيز قانون الأمان على الإنترنت لعام 2015 (Cth).

في هيئة الطرق والمرور في نيو ساوث ويلز v Care Park Pty Limited [2012] NSWCA 35، تبين أن استخدام أمر اكتشاف صادر عن طرف ثالث لأغراض تحديد الهوية أو يمكن ممارسة مكان وجود الشخص فقط بشرط مسبق أن هذه المعلومات المطلوبة ستساعد في عملية التقاضي.[98]

في Dallas Buyers Club LLC v iiNet Limited [2015] FCA 317، يتم توفير إرشادات حول تفسير القاعدة 7.22 من Federal Court Rules 2011 (Cth)فيما يتعلق بمسألة إلى أي مدى يجب أن يحدد أمر الاكتشاف شخصاً ما ليكون طلباً صالحاً للحصول على معلومات لتحديد هوية أو مكان وجود شخص ما في حالة كون المستخدم النهائي لخدمة الإنترنت شخصاً مختلفاً لصاحب الحساب. وقد صرح القاضي پيرام: '... من الصعب تحديد أي سبب وجيه لضرورة أن تكون القاعدة المصممة لمساعدة أحد الأطراف في تحديد المخالفين ضيقة للغاية بحيث لا تسمح إلا بالتعرف على الجاني الفعلي بدلاً من شهود هذا الخطأ.'[99]

العقوبات

يمكن أن تتراوح العقوبات على الجرائم المتعلقة بالحاسب في نيويورك بين غرامة وفترة سجن قصيرة لجنح من الفئة "أ" مثل الاستخدام غير المصرح به لجهاز حاسب حتى العبث بالحاسب في الدرجة الأولى وهي جناية من الدرجة C ويمكن أن يعاقب عليها بالسجن من 3 إلى 15 عاماً.[100]

ومع ذلك، تم تعيين بعض المخترقين كخبراء في أمن المعلومات من قبل الشركات الخاصة نظراً لمعرفتهم الداخلية بجرائم الحاسب، وهي ظاهرة يمكن نظرياً أن تخلق حوافز منحرفة. العداد المحتمل لهذا الأمر هو أن تحظر المحاكم المتسللين المدانين من استخدام الإنترنت أو أجهزة الحاسب، حتى بعد إطلاق سراحهم من السجن – على الرغم من أن أجهزة الحاسب والإنترنت أصبحت أكثر وأكثر مركزية في الحياة اليومية، فإن هذا النوع قد يُنظر إلى العقوبة على أنها أكثر قسوة ووحشية. ومع ذلك، فقد تم تطوير مناهج دقيقة لإدارة سلوك المخالفين عبر الإنترنت دون اللجوء إلى الحظر الشامل لأجهزة الحاسب أو الإنترنت.[101] تتضمن هذه الأساليب تقييد الأفراد بأجهزة معينة تخضع لمراقبة الحاسب أو تفتيش الحاسب بواسطة ضباط المراقبة أو الإفراج المشروط.[102]

الوعي

مع تقدم التكنولوجيا واعتماد المزيد من الناس على الإنترنت لتخزين المعلومات الحساسة مثل المعلومات المصرفية أو معلومات بطاقة الائتمان، يحاول المجرمون بشكل متزايد سرقة هذه المعلومات. أصبحت الجرائم السيبرانية أكثر تهديداً للناس في جميع أنحاء العالم. زيادة الوعي حول كيفية حماية المعلومات والأساليب التي يستخدمها المجرمون لسرقة هذه المعلومات تتزايد أهميتها. وفقاً لمركز شكاوى جرائم الإنترنت التابع لمكتب التحقيقات الفيدرالي في عام 2014، تم تقديم 269,422 شكوى. وبلغ مجموع الخسائر المبلغ عنها $800,492,073 مع مجموع المطالبات مجتمعة.[103] لكن يبدو أن الجرائم السيبرانية لا تزال على رادار الشخص العادي. هناك 1.5 مليون هجوم إلكتروني سنوياً، وهذا يعني أن هناك أكثر من 4000 هجوم يومياً، و170 هجوماً كل ساعة، أو ما يقرب من ثلاث هجمات كل دقيقة، مع دراسات تظهر لنا أن 16٪ فقط من الضحايا قد سألوا الأشخاص الذين كانوا ينفذون وقف الهجمات.[104] يمكن لأي شخص يستخدم الإنترنت لأي سبب من الأسباب أن يكون ضحية، ولهذا السبب من المهم أن تكون على دراية بكيفية حماية المرء أثناء الاتصال بالإنترنت.

الاستخبارات

مع انتشار الجريمة السيبرانية، تطور نظام بيئي احترافي لدعم الأفراد والجماعات التي تسعى إلى الربح من أنشطة الجرائم السيبرانية. أصبح النظام البيئي متخصصاً تماماً، بما في ذلك مطورو البرامج الضارة ومشغلي الروبوتات ومجموعات الجرائم السيبرانية المحترفة والمجموعات المتخصصة في بيع المحتوى المسروق وما إلى ذلك. يمتلك عدد قليل من شركات الأمن السيبراني الرائدة المهارات والموارد والرؤية لمتابعة أنشطة هؤلاء الأفراد والمجموعات.[105]تتوفر مجموعة متنوعة من المعلومات من هذه المصادر والتي يمكن استخدامها لأغراض دفاعية، بما في ذلك المؤشرات الفنية مثل تجزئة الملفات المصابة[106]أو عناوين IPs/URLs الضارة،[106] بالإضافة إلى المعلومات الإستراتيجية التي تحدد أهداف وتقنيات وحملات المجموعات المحددة. يتم نشر بعض منها مجاناً، ولكن الوصول المستمر والمتسق يتطلب عادةً الاشتراك في خدمة اشتراك استخبارات العدو. على مستوى الفاعل الفردي للتهديد ، غالبًا ما تتم الإشارة إلى معلومات التهديد إلى "TTP" أو "التكتيكات والتقنيات والإجراءات" الخاصة بهذا الفاعل، نظراً لأن البنية التحتية والأدوات والمؤشرات الفنية الأخرى غالباً ما تكون تافهة بالنسبة للمهاجمين لتغييرها. تدرس قطاعات الشركات الدور الحاسم للأمن السيبراني للذكاء الاصطناعي.[107][108]

بدأ مركز الإنترپول للاندماج السيبراني تعاوناً مع الجهات الفاعلة الرئيسية في مجال الأمن السيبراني لتوزيع المعلومات حول أحدث عمليات الاحتيال عبر الإنترنت والتهديدات السيبرانية والمخاطر على مستخدمي الإنترنت. تم توزيع التقارير التي تتخطى عمليات الاحتيال المهندسة الاجتماعية وبرامج الفدية والتصيد وغيرها منذ عام 2017 على وكالات الأمن في أكثر من 150 دولة.[109]

انتشار الجرائم السيبرانية

يعد الانتشار الواسع لأنشطة الجريمة السيبرانية مشكلة في الكشف عن جرائم الحاسب ومقاضاتها.

أصبحت القرصنة أقل تعقيداً حيث قامت مجتمعات القرصنة بنشر معرفتها بشكل كبير عبر الإنترنت. ساهمت المدونات والمجتمعات بشكل كبير في مشاركة المعلومات: يمكن للمبتدئين الاستفادة من معرفة القراصنة الأقدم ونصائحهم.

علاوة على ذلك، فإن القرصنة أرخص من أي وقت مضى: قبل عصر الحوسبة السحابية، من أجل إرسال بريد عشوائي أو احتيال، يحتاج المرء إلى خادم مخصص، ومهارات في إدارة الخادم، وتكوين الشبكة، وصيانتها، ومعرفة معايير مزود خدمة الإنترنت، وما إلى ذلك. بالمقارنة، فإن البريد كخدمة عبارة عن خدمة إرسال بريد إلكتروني قابلة للتطوير، وغير مكلفة، ومجمعة، ومعاملات لأغراض التسويق ويمكن إعدادها بسهولة للبريد العشوائي.[110]يمكن أن تكون الحوسبة السحابية مفيدة لمجرم الإنترنت كطريقة للاستفادة من هجومه، من حيث فرض كلمة مرور عدوانية، أو تحسين وصول الروبوتات، أو تسهيل حملة إرسال بريد عشوائي.[111]

الوكالات

- رابطة أمم جنوب شرق آسيا[112]

- Australian High Tech Crime Centre

- خلية التحقيق في الجرائم السيبرانية، جناح شرطة مومباي، الهند

- وحدة الجرائم الإلكترونية (الشرطة اليونانية)، التي تم تشكيلها في اليونان عام 1995

- المركز الوطني لجرائم الياقات البيضاء، في الولايات المتحدة

- الوحدة الوطنية لمكافحة الجرائم السيبرانية، في المملكة المتحدة

- إنترپول

- يوروپول

انظر أيضاً

- Computer Fraud and Abuse Act

- أمن الحاسوب

- Computer trespass

- أمن الحوسبة السحابية

- Convention on Cybercrime

- Cybercrime countermeasures

- Cyber defamation law

- Cyber-

- Cyberheist

- الشبكة المظلمة

- الشبكة المعتمة

- الشبكة العميقة

- Domain hijacking

- دليل إلكتروني

- (Illegal) drop catching

- التجسس الاقتصادي والصناعي

- FBI

- Immigration and Customs Enforcement (ICE)

- Internet homicide

- Internet suicide pact

- Legal aspects of computing

- List of computer criminals

- Metasploit Project

- National Crime Agency (NCA)

- Penetration test

- وحدة الشرطة القومية للجرائم الإلكترونية

- Protected computer

- Techno-thriller

- Trespass to chattels

- United States Secret Service

- White-collar crime

- Web shell

المراجع

- ^ Moore, R. (2005)Cybercrime "Cyber crime: Investigating High-Technology Computer Crime," Cleveland, Mississippi: Anderson Publishing.

- ^ "cybercrime | Definition, Statistics, & Examples". Encyclopedia Britannica (in الإنجليزية). Retrieved 25 مايو 2021.

- ^ Warren G. Kruse, Jay G. Heiser (2002). Computer forensics: incident response essentials. Addison-Wesley. p. 392. ISBN 978-0-201-70719-9.

- ^ Bossler, Adam M.; Berenblum, Tamar (20 أكتوبر 2019). "Introduction: new directions in cybercrime research". Journal of Crime and Justice. 42 (5): 495–499. doi:10.1080/0735648X.2019.1692426. ISSN 0735-648X.

- ^ "cybercrime | Definition, Statistics, & Examples | Britannica". www.britannica.com (in الإنجليزية). Retrieved 14 ديسمبر 2021.

- ^ "BUFFETT: This is 'the number one problem with mankind'". Business Insider. Retrieved 17 مايو 2021.

- ^ "Warren Buffett: 'Cyber poses real risks to humanity'". finance.yahoo.com (in الإنجليزية الأمريكية). Retrieved 17 مايو 2021.

- ^ "Cyber crime costs global economy $445 billion a year: report". Reuters. 9 يونيو 2014. Retrieved 17 يونيو 2014.

- ^ "Cybercrime To Cost The World $10.5 Trillion Annually By 2025". Cybercrime Magazine (in الإنجليزية الأمريكية). 4 مارس 2018. Retrieved 17 مايو 2021.

- ^ "#Cybercrime— what are the costs to victims - North Denver News". North Denver News. 17 يناير 2015. Retrieved 16 مايو 2015.

- ^ Lewis, James (فبراير 2018). "Economic Impact of Cybercrime - No Slowing Down" (PDF).

{{cite journal}}: Cite journal requires|journal=(help) - ^ "The Global Risk Report 2020" (PDF). World Economic Forum. 15th Edition: 102. 15 يناير 2020.

- ^ Netherlands, Statistics. "Less traditional crime, more cybercrime". Statistics Netherlands (in الإنجليزية البريطانية). Retrieved 17 مايو 2021.

- ^ Gordon, Sarah (25 يوليو 2006). "On the definition and classification of cybercrime". Journal in Computer Virology. 2: 13–20. doi:10.1007/s11416-006-0015-z. S2CID 3334277.

- ^ أ ب Richet, Jean-Loup (1 يناير 2022). "How cybercriminal communities grow and change: An investigation of ad-fraud communities". Technological Forecasting and Social Change. 174 (121282): 121282. doi:10.1016/j.techfore.2021.121282. ISSN 0040-1625. S2CID 239962449.

- ^ "Computer and Internet Fraud". LII / Legal Information Institute (in الإنجليزية). Retrieved 1 نوفمبر 2020.

- ^ Laqueur, Walter; C., Smith; Spector, Michael (2002). Cyberterrorism. Facts on File. pp. 52–53. ISBN 9781438110196.

- ^ "Cybercriminals Need Shopping Money in 2017, too! - SentinelOne". sentinelone.com (in الإنجليزية الأمريكية). 28 ديسمبر 2016. Retrieved 24 مارس 2017.

- ^ Lepofsky, Ron. "Cyberextortion by Denial-of-Service Attack" (PDF). Archived from the original (PDF) on 6 يوليو 2011.

- ^ Mohanta, Abhijit (6 ديسمبر 2014). "Latest Sony Pictures Breach : A Deadly Cyber Extortion". Archived from the original on 25 سبتمبر 2015. Retrieved 20 سبتمبر 2015.

- ^ "Kaspersky Security Bulletin 2016. The ransomware revolution". securelist.com. Retrieved 17 مايو 2021.

- ^ "Global Ransomware Damage Costs Predicted To Reach $20 Billion (USD) By 2021". Cybercrime Magazine (in الإنجليزية الأمريكية). 19 أكتوبر 2018. Retrieved 17 مايو 2021.

- ^ Carback, Joshua T. (2018). "Cybersex Trafficking: Toward a More Effective Prosecutorial Response". Criminal Law Bulletin. 54 (1): 64–183. p. 64.

- ^ "IJM Seeks to End Cybersex Trafficking of Children and #RestartFreedom this Cyber Monday and Giving Tuesday". PR Newswire. 28 نوفمبر 2016.

- ^ أ ب "Cybersex Trafficking". IJM. 2020.

- ^ "Cyber-sex trafficking: A 21st century scourge". CNN. 18 يوليو 2013.

- ^ "Senator warns of possible surge in child cybersex traffic". The Philippine Star. 13 أبريل 2020.

- ^ "Duterte's drug war and child cybersex trafficking". The ASEAN Post. 18 أكتوبر 2019.

- ^ "Norwegian national, partner nabbed; 4 rescued from cybersex den". Manila Bulletin. 1 مايو 2020.

- ^ أ ب "Cheap tech and widespread internet access fuel rise in cybersex trafficking". NBC News. 30 يونيو 2018.

- ^ "Senate to probe rise in child cybersex trafficking". The Philippine Star. 11 نوفمبر 2019.

- ^ "Global taskforce tackles cybersex child trafficking in the Philippines". Reuters. 15 أبريل 2019.

- ^ "Webcam slavery: tech turns Filipino families into cybersex child traffickers". Reuters. 17 يونيو 2018.

- ^ "How the internet fuels sexual exploitation and forced labour in Asia". South China Morning Post. 2 مايو 2019.

- ^ "1st Session, 42nd Parliament, Volume 150, Issue 194". Senate of Canada. 18 أبريل 2018.

- ^ "Cybersex trafficking spreads across Southeast Asia, fuelled by internet boom. And the law lags behind". South China Morning Post. 11 سبتمبر 2019.

- ^ "What is 'Nth Room' case and why it matters". Korea Herald. 24 أبريل 2020.

- ^ Dennis Murphy (فبراير 2010). "War is War? The utility of cyberspace operations in the contemporary operational environment" (PDF). Center for Strategic Leadership. Archived from the original (PDF) on 20 مارس 2012.

- ^ Joseph, Aghatise E. (28 يونيو 2006). "Cybercrime definition". www.crime-research.org.

- ^ "Save browsing". google.

- ^ * Halder, D., & Jaishankar, K. (2011) Cyber crime and the Victimization of Women: Laws, Rights, and Regulations. Hershey, PA, USA: IGI Global. ISBN 978-1-60960-830-9

- ^ Wilbur, Kenneth C.; Zhu, Yi (24 أكتوبر 2008). "Click Fraud". Marketing Science. 28 (2): 293–308. doi:10.1287/mksc.1080.0397. ISSN 0732-2399.

- ^ "Federal CyberStalking Bill Info". www.haltabuse.org. Retrieved 4 ديسمبر 2019.

- ^ "China has more internet users than any other country, according to Mary Meeker's Internet Trends Report". World Economic Forum. Retrieved 4 ديسمبر 2019.

- ^ Solutions, Madison Web. "Chinese Authorities Address Online Bullying – Cybersmile" (in الإنجليزية). Retrieved 2 نوفمبر 2019.

- ^ Solutions, Madison Web. "Legal Perspective – Cybersmile" (in الإنجليزية). Retrieved 2 نوفمبر 2019.

- ^ Participation, Expert. "Malicious Communications Act 1988". www.legislation.gov.uk. Retrieved 2 نوفمبر 2019.

- ^ AG. "Criminal Code Act 1995". www.legislation.gov.au (in الإنجليزية). Retrieved 2 نوفمبر 2019.

- ^ "U.S. internet users who have experienced online harassment 2020". Statista (in الإنجليزية). Retrieved 5 أبريل 2021.

- ^ "All the Latest Cyber Bullying Statistics and What They Mean In 2021". BroadbandSearch.net (in الإنجليزية). Retrieved 5 أبريل 2021.

- ^ "'I will not be silenced': Women targeted in hack-and-leak attacks speak out about spyware". NBC News. Retrieved 1 أغسطس 2021.

- ^ "We talked to the opportunist imitator behind Silk Road 3.0". The Daily Dot. 7 نوفمبر 2014. Retrieved 4 أكتوبر 2016.

- ^ Arora, Beenu. "Council Post: Five Key Reasons Dark Web Markets Are Booming". Forbes (in الإنجليزية). Retrieved 23 يونيو 2020.

- ^ "Guide: What is Bitcoin and how does Bitcoin work? - CBBC Newsround" (in الإنجليزية البريطانية). Retrieved 23 يونيو 2020.

- ^ Christian, Jon (4 فبراير 2015). "The 'Exit Scam' Is the Darknet's Perfect Crime". Vice (in الإنجليزية). Retrieved 23 يونيو 2020.

- ^ "The 'Exit Scam' Is the Darknet's Perfect Crime". www.vice.com (in الإنجليزية). Retrieved 14 يوليو 2020.

- ^ Winder, Davey. "Did A Bitcoin Exit Scam Cause Dark Web Wall Street Market Crash?". Forbes (in الإنجليزية). Retrieved 25 سبتمبر 2021.

- ^ Brandom, Russell (17 فبراير 2019). "The golden age of dark web drug markets is over". The Verge (in الإنجليزية). Retrieved 23 يونيو 2020.

- ^ Greenberg, Andy (23 سبتمبر 2021). "He Escaped the Dark Web's Biggest Bust. Now He's Back". Wired. Condé Nast Publications. Archived from the original on 23 سبتمبر 2021.

- ^ أ ب "7 Ways the Cops Will Bust You on the Dark Web". www.vice.com (in الإنجليزية). Retrieved 14 يوليو 2020.

- ^ CDC (24 مارس 2020). "America's Drug Overdose Epidemic: Data to Action". Centers for Disease Control and Prevention (in الإنجليزية الأمريكية). Retrieved 14 يوليو 2020.

- ^ "The Consequences of Mailing Drugs and Other Banned Substances". www.cottenfirm.com. Retrieved 23 يونيو 2020.

- ^ "Darknet drug vendor sentenced to 10 years prison". www.dea.gov (in الإنجليزية). Retrieved 23 يونيو 2020.

- ^ "Feds Crack Down on Darknet Vendors of Illicit Goods". www.bankinfosecurity.com (in الإنجليزية). Retrieved 14 يوليو 2020.

- ^ أ ب ت Weitzer, Ronald (2003). Current Controversies in Criminology. Upper Saddle River, New Jersey: Pearson Education Press. p. 150.

- ^ David Mann And Mike Sutton (6 نوفمبر 2011). ">>Netcrime". British Journal of Criminology. 38 (2): 201–229. CiteSeerX 10.1.1.133.3861. doi:10.1093/oxfordjournals.bjc.a014232.

- ^ Aaron Gershwin (26 يونيو 2019). "Flame: The Most Sophisticated Cyber Espionage Tool Ever Made". hackernoon.com. Retrieved 1 يوليو 2019.

- ^ "A walk on the dark side". The Economist. 30 سبتمبر 2007. Archived from the original on 10 نوفمبر 2007. Retrieved 11 مايو 2011.

- ^ "Spanish police crack massive 'zombie computer' network". France 24. 3 مارس 2010.

- ^ "DHS: Secretary Napolitano and Attorney General Holder Announce Largest U.S. Prosecution of International Criminal Network Organized to Sexually Exploit Children". Dhs.gov. 3 أغسطس 2011. Retrieved 10 نوفمبر 2011.

- ^ DAVID K. LI (17 يناير 2012). "Zappos cyber attack". New York Post.

- ^ Salvador Rodriguez (6 يونيو 2012). "Like LinkedIn, eHarmony is hacked; 1.5 million passwords stolen". Los Angeles Times.

- ^ Rick Rothacker (12 أكتوبر 2012). "Cyber attacks against Wells Fargo "significant," handled well: CFO". Reuters.

- ^ "AP Twitter Hack Falsely Claims Explosions at White House". Samantha Murphy. 23 أبريل 2013. Retrieved 23 أبريل 2013.

- ^ "Fake Tweet Erasing $136 Billion Shows Markets Need Humans". Bloomberg. 23 أبريل 2013. Retrieved 23 أبريل 2013.

- ^ "Unprecedented cyber attacks wreak global havoc". Straits Times. 13 مايو 2017.

- ^ "Israeli spyware found on phones in 45 countries, U.S. included". The Washington Times.

- ^ https://www.sfgate.com/business/technology/article/Researchers-find-hints-of-Israeli-spyware-around-13237819.php

- ^ "Your Smartphone could be running Israeli Spyware!". سبتمبر 2018.

- ^ "Phone hackers for hire: A peek into the discreet, lucrative business tapped by the FBI". 29 أبريل 2016.

- ^ Beaumont, Peter (26 أغسطس 2016). "Israeli firm accused of creating iPhone spyware". The Guardian.

- ^ "Chat App ToTok Is Spy Tool For UAE – Report". Silicon UK Tech News. 27 ديسمبر 2019. Retrieved 27 ديسمبر 2019.

- ^ Barnard-Wills, David; Ashenden, Debi (21 مارس 2012). "Securing Virtual Space: Cyber War, Cyber Terror, and Risk". Space and Culture (in الإنجليزية). doi:10.1177/1206331211430016. S2CID 146501914.

- ^ أ ب Brenner, Susan W., 1947- (2010). Cybercrime : criminal threats from cyberspace. Santa Barbara, Calif.: Praeger. ISBN 9780313365461. OCLC 464583250.

{{cite book}}: CS1 maint: multiple names: authors list (link) CS1 maint: numeric names: authors list (link) - ^ "Facts + Statistics: Identity theft and cybercrime". Retrieved 2 ديسمبر 2019.

- ^ Zehra Ali (21 يناير 2018). "Mandatory Data Retention Worldwide". Retrieved 17 ديسمبر 2018.

- ^ "Archived copy" (PDF). Archived from the original (PDF) on 19 مارس 2015. Retrieved 23 يوليو 2017.

{{cite web}}: CS1 maint: archived copy as title (link) - ^ أ ب "Cyber Crime". Federal Bureau of Investigation (in الإنجليزية الأمريكية). Retrieved 4 ديسمبر 2019.

- ^ أ ب "Combating Cyber Crime". Department of Homeland Security (in الإنجليزية). 19 يونيو 2012. Retrieved 1 نوفمبر 2019.

- ^ "NCFI - About". www.ncfi.usss.gov. Retrieved 4 ديسمبر 2019.

- ^ أ ب "Investigation". www.secretservice.gov. Retrieved 3 ديسمبر 2019.

- ^ "The Importance of Understanding Encryption in Cybersecurity". Florida Tech Online (in الإنجليزية الأمريكية). 18 أغسطس 2016. Retrieved 4 ديسمبر 2019.

- ^ أ ب "Detection and Prevention | CISA". www.cisa.gov. Retrieved 1 نوفمبر 2019.

- ^ Kshetri, Nir. "Diffusion and Effects of Cyber Crime in Developing Countries". Archived from the original on 18 أكتوبر 2015. Retrieved 29 أبريل 2015.

- ^ Northam, Jackie (أبريل 2015). "U.S. Creates First Sanctions Program Against Cybercriminals". NPR.

- ^ Adrian Cristian MOISE (2015). "Analysis of Directive 2013/40/EU on attacks against information systems in the context of approximation of law at the European level" (PDF). Journal of Law and Administrative Sciences. Archived from the original (PDF) on 8 ديسمبر 2015.

- ^ "China's new cybersecurity law takes effect today". CNBC. يونيو 2017.

- ^ "Roads and Traffic Authority of New South Wales v Care Park Pty Limited - NSW Caselaw". NSW Caselaw. Retrieved 22 أغسطس 2021.

- ^ "Dallas Buyers Club LLC v iiNet Limited [2015] FCA 317". Federal Court of Australia. Retrieved 22 أغسطس 2021.

- ^ OMH. "Criminal Justice System for Adults in NYS". Retrieved 17 ديسمبر 2018.

- ^ "Managing the Risks Posed by Offender Computer Use - Perspectives" (PDF). ديسمبر 2011. Archived from the original (PDF) on 5 نوفمبر 2013. Retrieved 25 يناير 2015.

- ^ Bowker, Art (2012). The Cybercrime Handbook for Community Corrections: Managing Risk in the 21st Century. Springfield: Thomas. ISBN 9780398087289. Archived from the original on 2 أبريل 2015. Retrieved 25 يناير 2015.

- ^ "2014 Internet Crime Report" (PDF). Internet Crime Complaint Center (IC3). 2015. Retrieved 31 أكتوبر 2017.

- ^ Feinberg, T (2008). "Whether it happens at school or off-campus, cyberbullying disrupts and affects". Cyberbullying: 10.

- ^ "Dridex: Tidal waves of spam pushing dangerous financial Trojan" (PDF). symantec.com.

- ^ أ ب "Insights into Iranian Cyber Espionage: APT33 Targets Aerospace and Energy Sectors and has Ties to Destructive Malware « Insights into Iranian Cyber Espionage: APT33 Targets Aerospace and Energy Sectors and has Ties to Destructive Malware". FireEye. Retrieved 3 يناير 2018.

- ^ Janofsky, Adam (19 سبتمبر 2018). "How AI Can Help Stop Cyberattacks". The Wall Street Journal (in الإنجليزية الأمريكية). ISSN 0099-9660. Retrieved 20 سبتمبر 2018.

- ^ Noyes, Katherine. "This company uses A.I. to stop cyber attacks before they start". Computerworld (in الإنجليزية). Retrieved 20 سبتمبر 2018.

- ^ "Cybercrime threat response". www.interpol.int (in الإنجليزية). Retrieved 17 مايو 2021.

- ^ Richet, Jean-Loup (2011). "Adoption of deviant behavior and cybercrime 'Know how' diffusion". York Deviancy Conference.

- ^ Richet, Jean-Loup (2012). "How to Become a Black Hat Hacker? An Exploratory Study of Barriers to Entry Into Cybercrime". 17th AIM Symposium.

- ^ "ASEAN Declaration to Prevent and Combat Cybercrime". ASEAN | ONE VISION ONE IDENTITY ONE COMMUNITY. 14 نوفمبر 2017. Retrieved 3 أغسطس 2019.

Further reading

- Balkin, J., Grimmelmann, J., Katz, E., Kozlovski, N., Wagman, S. & Zarsky, T. (2006) (eds) Cybercrime: Digital Cops in a Networked Environment, New York University Press, New York.

- Bowker, Art (2012) "The Cybercrime Handbook for Community Corrections: Managing Risk in the 21st Century" Charles C. Thomas Publishers, Ltd. Springfield.

- Brenner, S. (2007) Law in an Era of Smart Technology, Oxford: Oxford University Press

- Broadhurst, R., and Chang, Lennon Y.C. (2013) "Cybercrime in Asia: trends and challenges", in B. Hebenton, SY Shou, & J. Liu (eds), Asian Handbook of Criminology (pp. 49–64). New York: Springer (ISBN 978-1-4614-5217-1)

- Chang, L.Y. C. (2012) Cybercrime in the Greater China Region: Regulatory Responses and Crime Prevention across the Taiwan Strait. Cheltenham: Edward Elgar. (ISBN 978-0-85793-667-7)

- Chang, Lennon Y.C., & Grabosky, P. (2014) "Cybercrime and establishing a secure cyber world", in M. Gill (ed) Handbook of Security (pp. 321–339). NY: Palgrave.

- Csonka P. (2000) Internet Crime; the Draft council of Europe convention on cyber-crime: A response to the challenge of crime in the age of the internet? Computer Law & Security Report Vol.16 no.5.

- Easttom, C. (2010) Computer Crime Investigation and the Law

- Fafinski, S. (2009) Computer Misuse: Response, regulation and the law Cullompton: Willan

- Glenny, M. DarkMarket : cyberthieves, cybercops, and you, New York, NY : Alfred A. Knopf, 2011. ISBN 978-0-307-59293-4

- Grabosky, P. (2006) Electronic Crime, New Jersey: Prentice Hall

- Halder, D., & Jaishankar, K. (2016). Cyber Crimes against Women in India. New Delhi: SAGE Publishing. ISBN 978-9385985775.

- Halder, D., & Jaishankar, K. (2011) Cybercrime and the Victimization of Women: Laws, Rights, and Regulations. Hershey, PA, USA: IGI Global. ISBN 978-1-60960-830-9

- Jaishankar, K. (Ed.) (2011). Cyber Criminology: Exploring Internet Crimes and Criminal behavior. Boca Raton, FL, USA: CRC Press, Taylor, and Francis Group.

- McQuade, S. (2006) Understanding and Managing Cybercrime, Boston: Allyn & Bacon.

- McQuade, S. (ed) (2009) The Encyclopedia of Cybercrime, Westport, CT: Greenwood Press.

- Parker D (1983) Fighting Computer Crime, U.S.: Charles Scribner's Sons.

- Pattavina, A. (ed) Information Technology and the Criminal Justice System, Thousand Oaks, CA: Sage.

- Paul Taylor (1999). Hackers: Crime in the Digital Sublime (3 November 1999 ed.). Routledge; 1 edition. p. 200. ISBN 978-0-415-18072-6.

- Richet, J.L. (2013) From Young Hackers to Crackers, International Journal of Technology and Human Interaction (IJTHI), 9(3), 53–62.

- Richet, J.L. (2022). "How cybercriminal communities grow and change: An investigation of ad-fraud communities". Technological Forecasting and Social Change. 174 (121282): 121282. doi:10.1016/j.techfore.2021.121282. ISSN 0040-1625. S2CID 239962449.

- Robertson, J. (2 March 2010). Authorities bust 3 in infection of 13m computers. Retrieved 26 March 2010, from Boston News: Boston.com

- Rolón, D. N. Control, vigilancia y respuesta penal en el ciberespacio, Latin American's New Security Thinking, Clacso, 2014, pp. 167/182

- Walden, I. (2007) Computer Crimes and Digital Investigations, Oxford: Oxford University Press.

- Wall, D.S. (2007) Cybercrimes: The transformation of crime in the information age, Cambridge: Polity.

- Williams, M. (2006) Virtually Criminal: Crime, Deviance and Regulation Online, Routledge, London.

- Yar, M. (2006) Cybercrime and Society, London: Sage.

وصلات خارجية

| Cybercrime

]].

- International Journal of Cyber Criminology

- Common types of cyber attacks

- Countering ransomware attacks

الموارد الحكومية

- Cybercrime.gov from the United States Department of Justice

- National Institute of Justice Electronic Crime Program from the United States Department of Justice

- FBI Cyber Investigators home page

- US Secret Service Computer Fraud

- Australian High Tech Crime Centre

- UK National Cyber Crime Unit from the National Crime Agency

- CS1 الإنجليزية الأمريكية-language sources (en-us)

- CS1 الإنجليزية البريطانية-language sources (en-gb)

- CS1 maint: numeric names: authors list

- Short description is different from Wikidata

- Use dmy dates from April 2019

- Articles containing إنگليزية-language text

- Pages using Lang-xx templates

- Articles with hatnote templates targeting a nonexistent page

- مقالات ذات منظور ثقافي جغرافي محدود

- جريمة سيبرانية

- أمن الحاسوب

- Organized crime activity

- تحرش